👥 Thành viên nhóm

- Võ Hoàng Thiên Phúc – MSSV: 22004133

- Nguyễn Quốc Huy – MSSV: 22004072

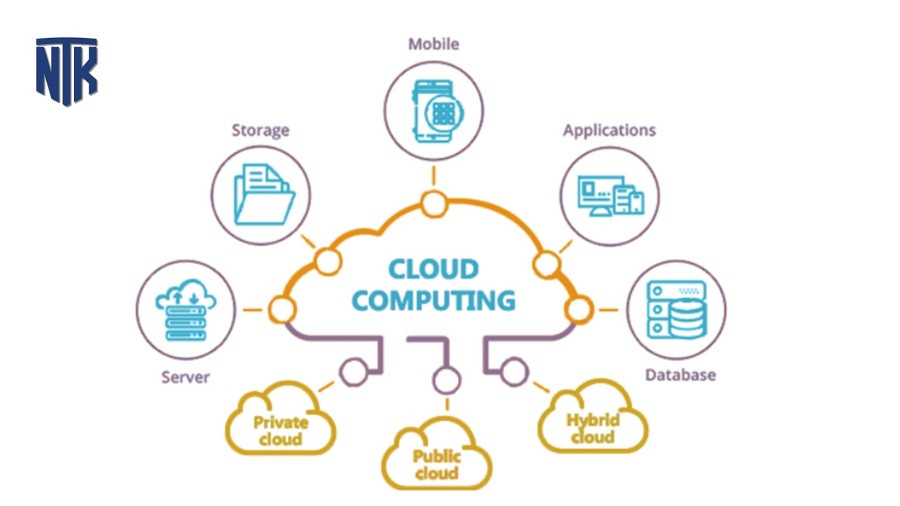

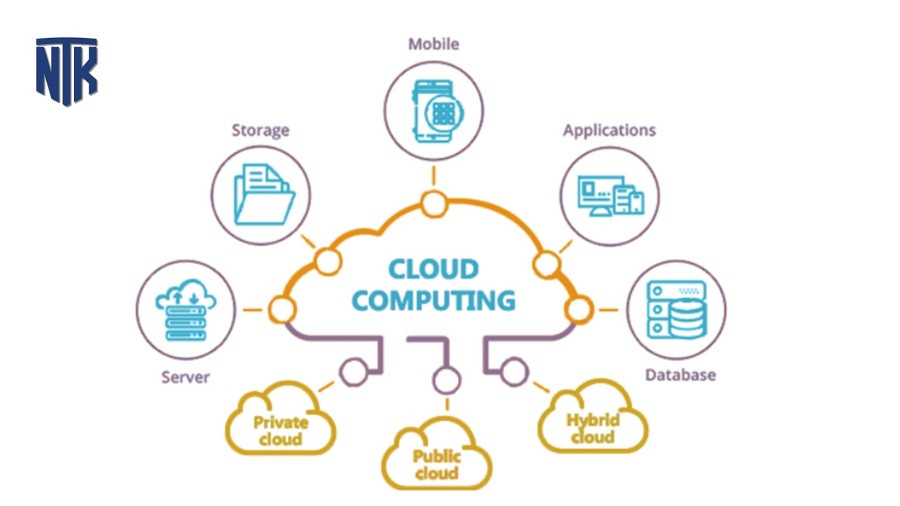

☁️ Cloud Computing là gì?

Cloud Computing là mô hình cung cấp tài nguyên CNTT qua Internet theo nhu cầu.

- On-demand

- Scalable

- Pay-as-you-go

- Highly available

- Managed infrastructure

⚙️ IaaS – PaaS – SaaS

IaaS: Người dùng quản lý OS, App, Data (VD: EC2)

PaaS: Người dùng quản lý App, Data (VD: Heroku)

SaaS: Nhà cung cấp quản lý toàn bộ (VD: Gmail)

🌍 Website tĩnh & Cloudflare Pages

Website tĩnh thuộc mô hình PaaS / Serverless.

Cloudflare Pages tự động build, deploy và phân phối toàn cầu qua CDN.

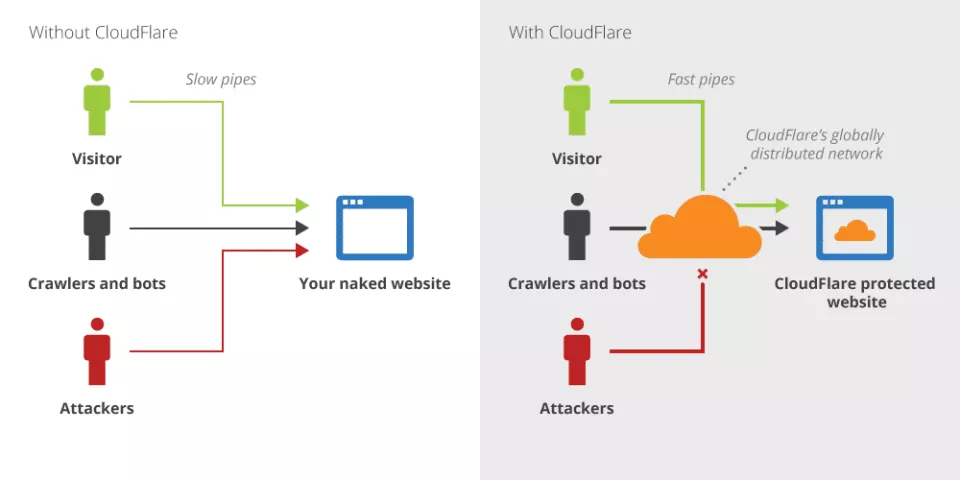

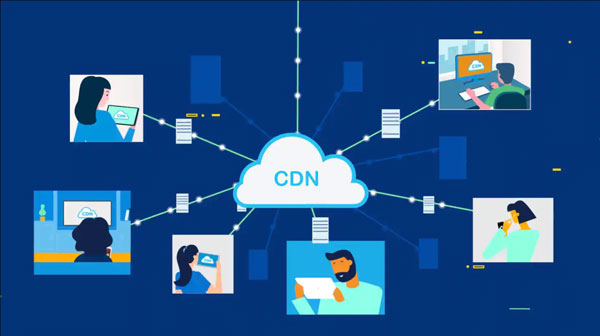

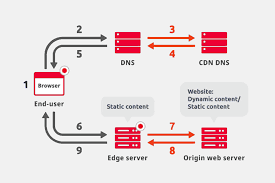

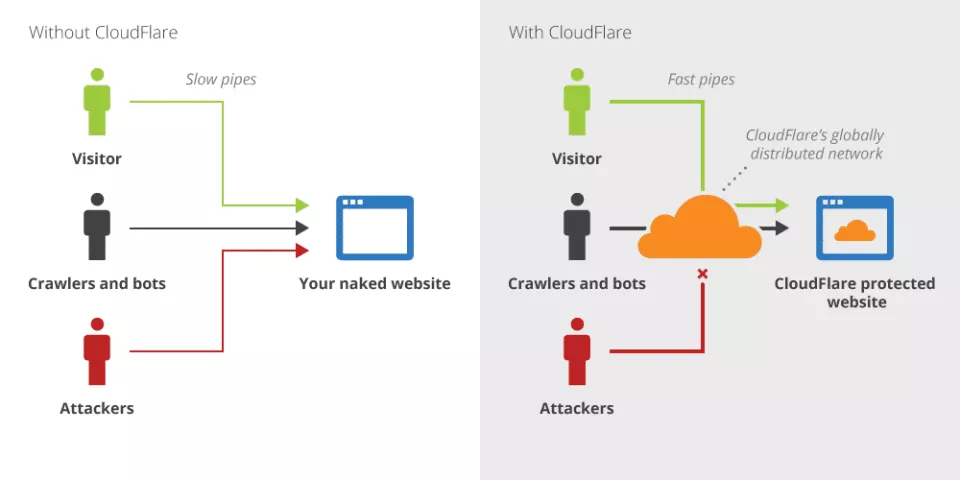

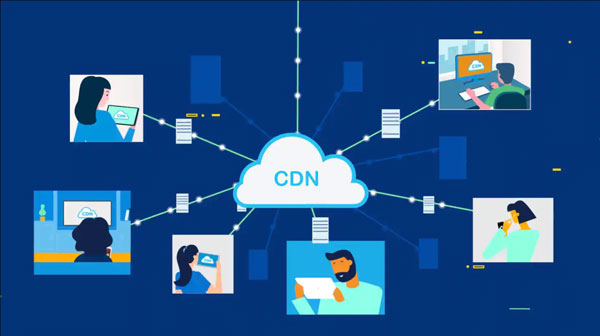

📦 CDN là gì?

CDN là mạng lưới máy chủ phân tán toàn cầu giúp tăng tốc và bảo mật website.

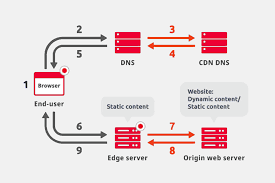

🚀 Cơ chế hoạt động CDN

- Kiểm tra cache tại Edge

- Nếu có → trả nội dung

- Nếu không → lấy từ Origin, cache lại

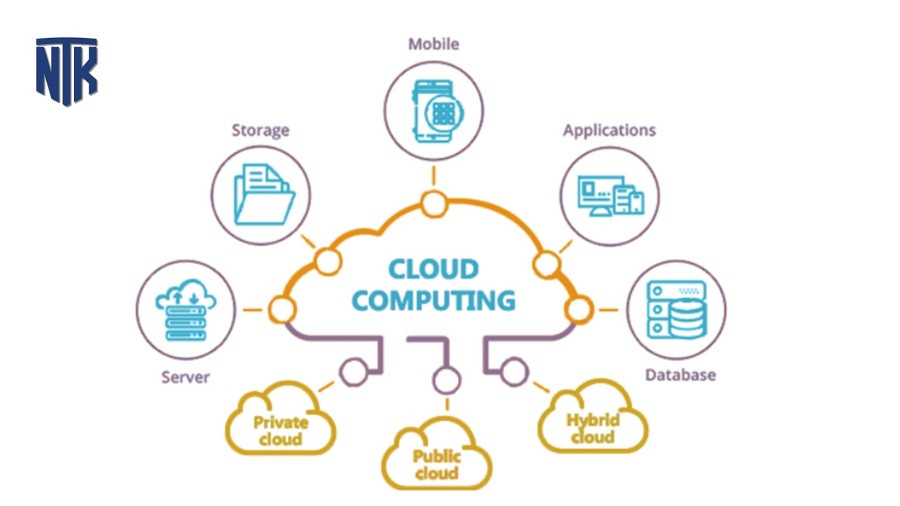

🔐 An toàn & Hiệu năng

- Chống DDoS

- WAF

- SSL/TLS

- Ẩn IP server gốc

⚠️ Rủi ro bảo mật

- XSS

- Lộ mã nguồn

- Supply Chain Attack

- Misconfiguration

🛡️ Giải pháp

- HTTPS + HSTS

- CSP

- Cloudflare WAF

- 2FA

- Giám sát & Alert

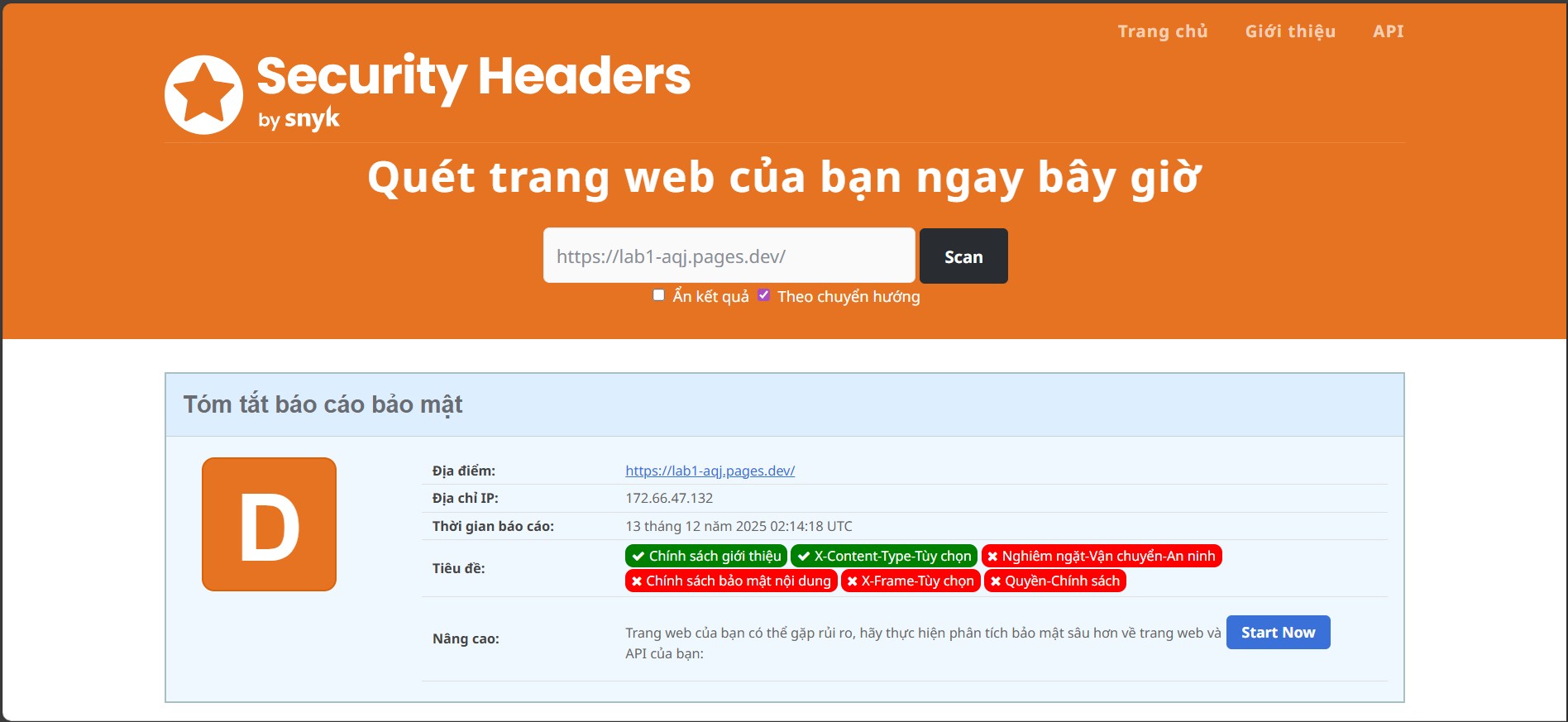

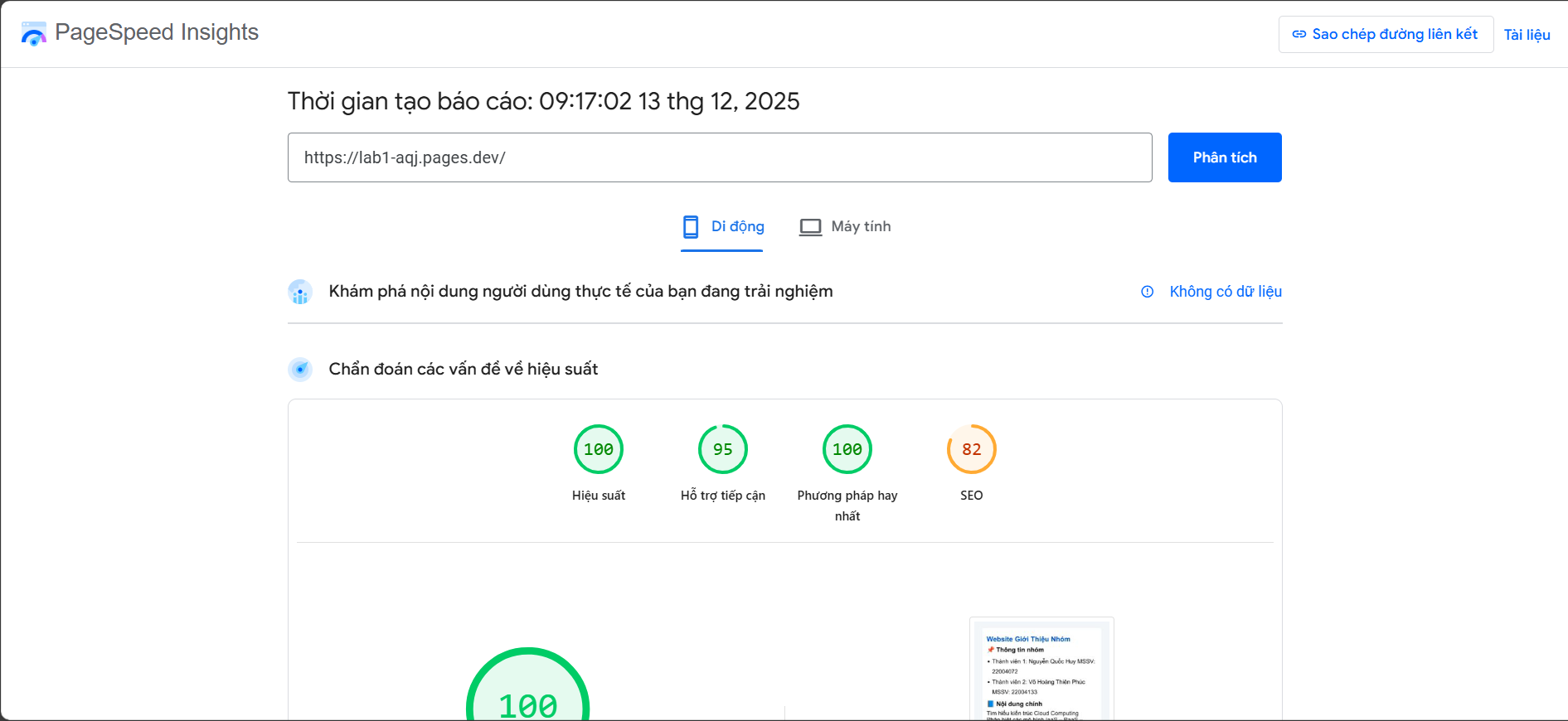

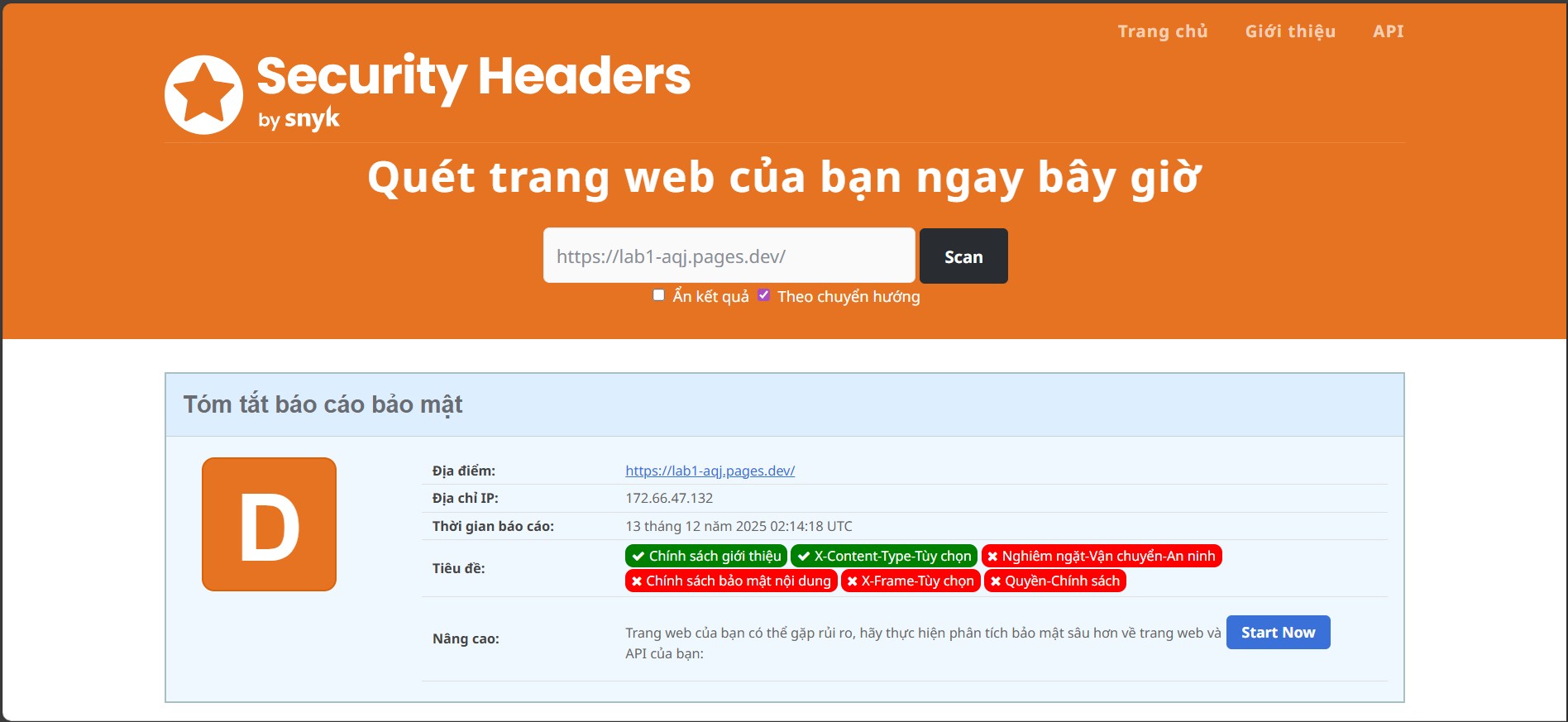

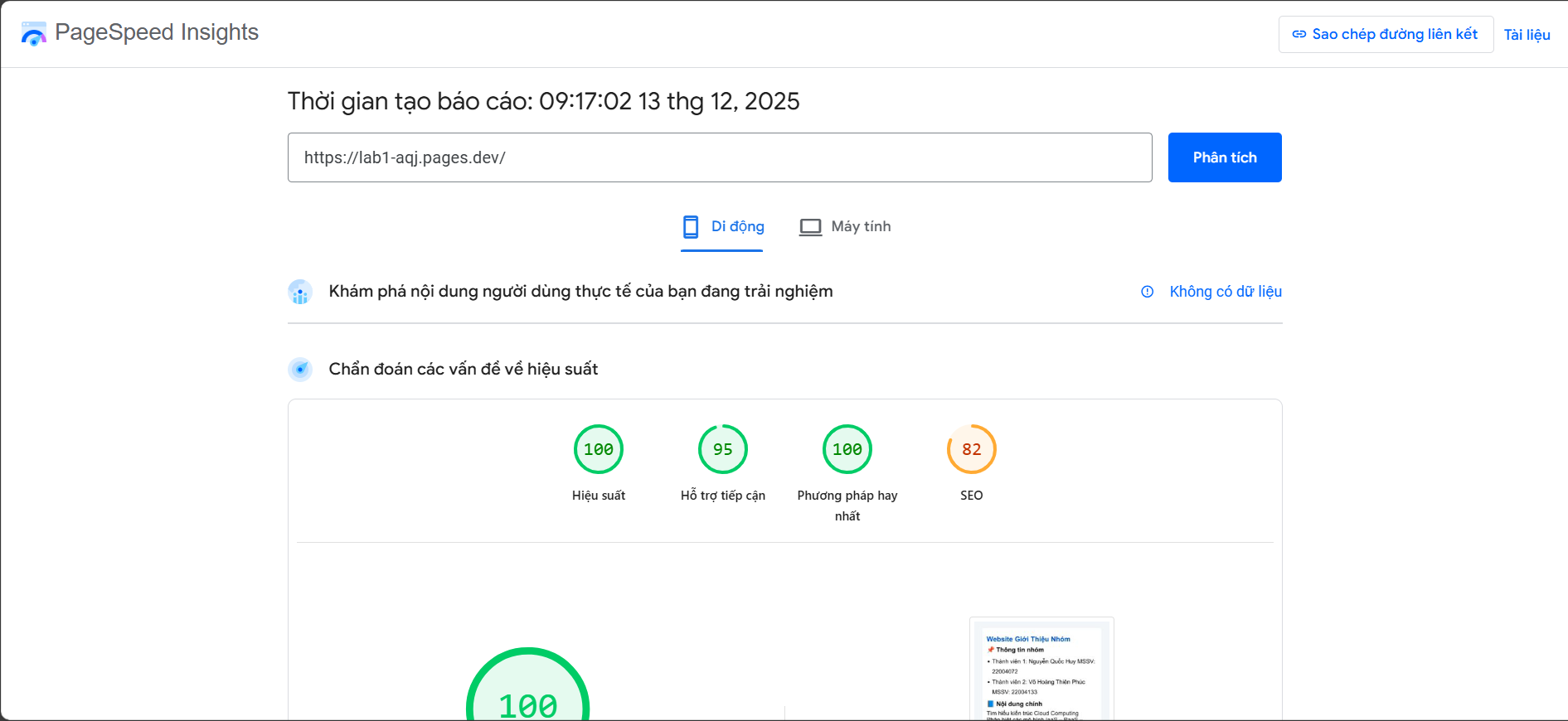

🧪 Công cụ đánh giá

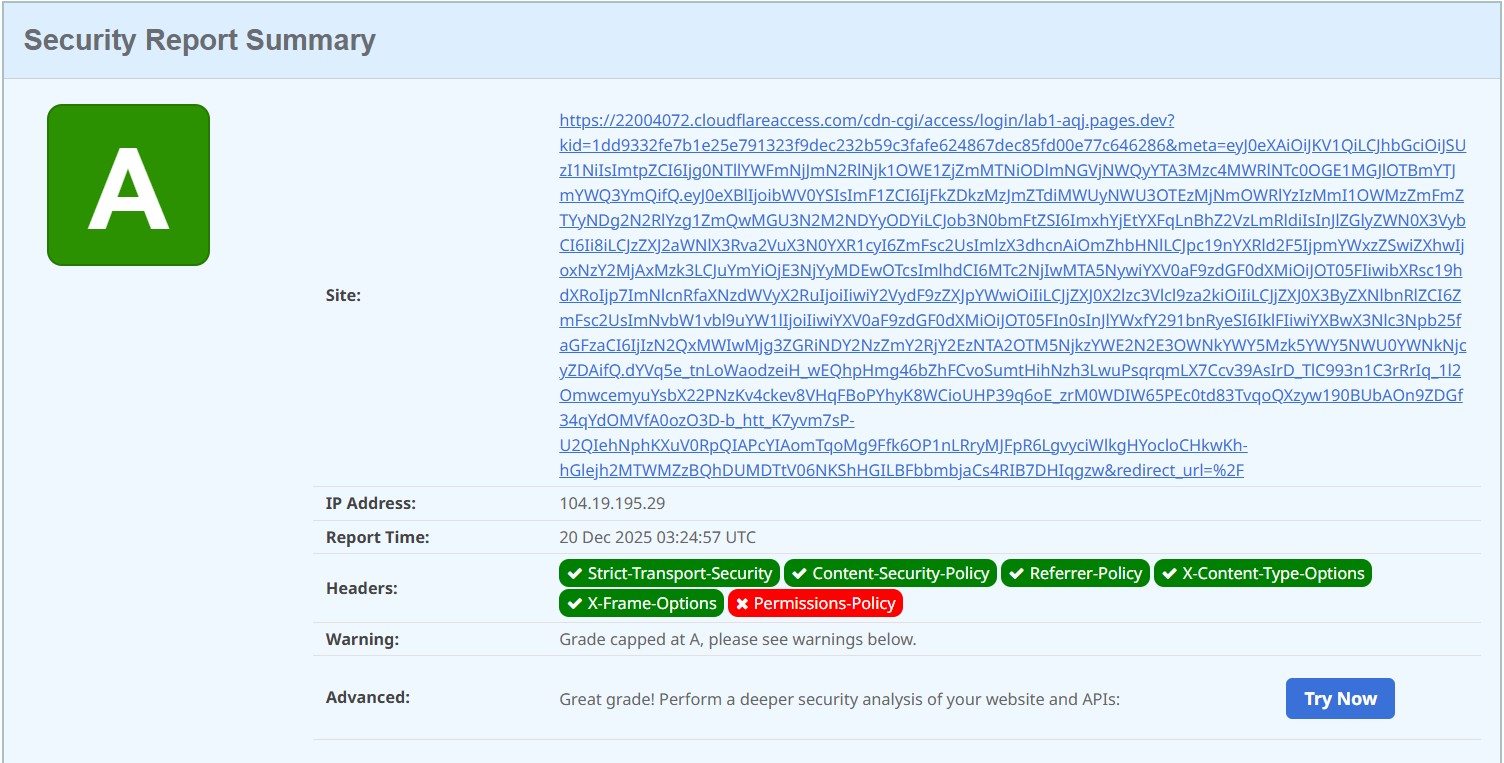

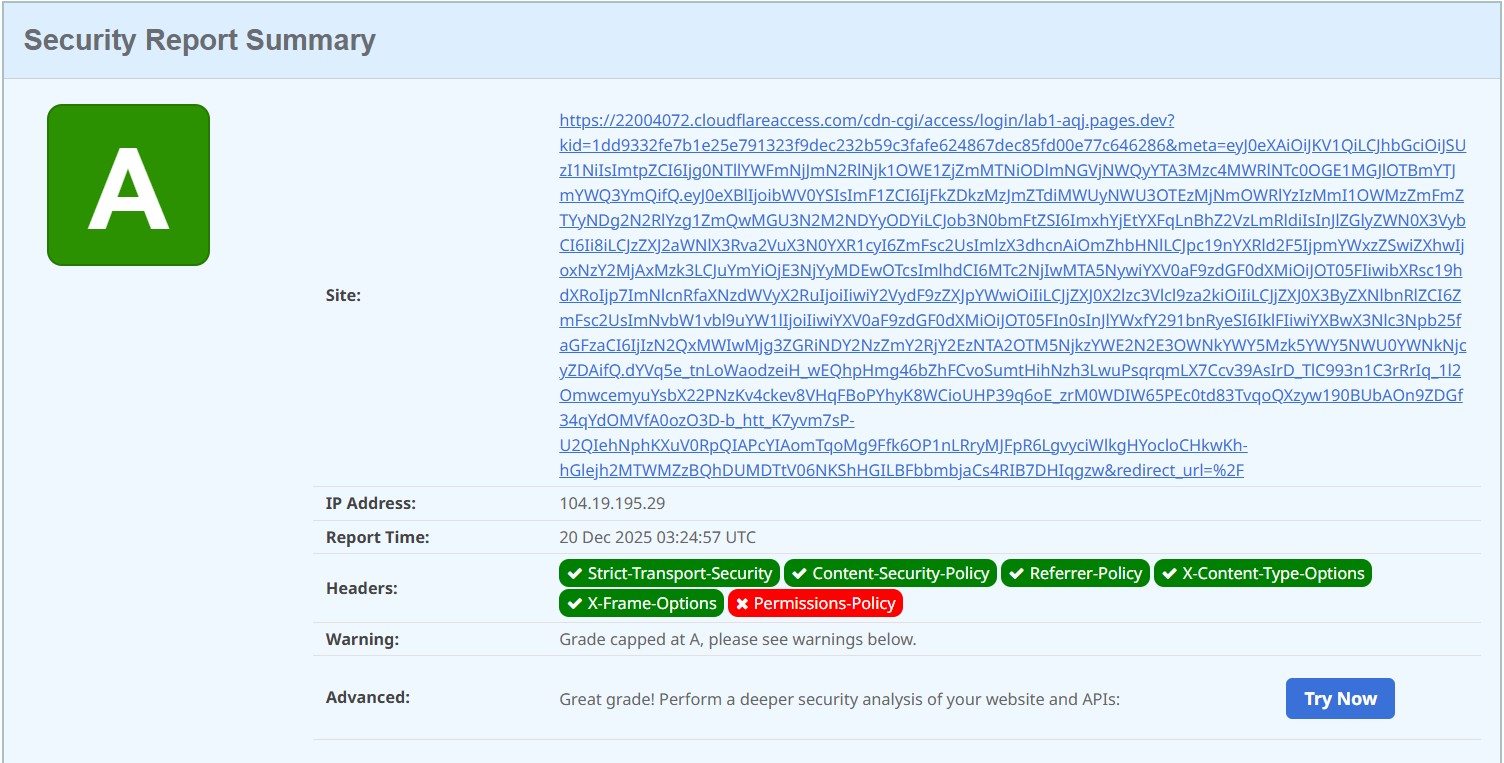

SecurityHeaders.com: chấm điểm bảo mật HTTP Headers

PageSpeed Insights: đánh giá hiệu năng và Core Web Vitals

Yêu cầu 1: Kiến thức nền tảng

1. Khái niệm Authentication (Xác thực)

Authentication là quá trình xác minh danh tính của một người dùng, thiết bị hoặc hệ thống trước khi cho phép

họ truy cập vào hệ thống hoặc tài nguyên. Mục tiêu trả lời câu hỏi: “Bạn là ai?”

- Dựa trên các yếu tố:

- Password, mã PIN.

- Thẻ thông minh, OTP, token.

- Sinh trắc học (vân tay, khuôn mặt).

- Trong môi trường Cloud:

- Tên đăng nhập, password.

- Xác thực đa yếu tố (MFA).

- Single Sign-On (SSO).

- Chứng chỉ số hoặc API key.

2. Khái niệm Authorization (Phân quyền)

Authorization là quá trình xác định quyền truy cập sau khi đã xác thực thành công. Trả lời câu hỏi: “Bạn

được phép làm gì?”

- Quyết định: Tài nguyên được dùng và hành động được phép (Thêm, Xóa, Sửa, Đọc...).

- Mô hình phổ biến:

- RBAC (Role-based): Dựa trên vai trò.

- ABAC (Attribute-based): Dựa trên thuộc tính.

- PBAC (Policy-based): Dựa trên chính sách.

3. Vai trò của IAM trên Cloud

- Quản lý danh tính: Users, Groups, Services, Devices.

- Xác thực & Phân quyền: Kiểm soát truy cập và thao tác.

- Nguyên tắc Least Privilege: Chỉ cấp quyền tối thiểu cần thiết để giảm rủi ro.

- Bảo mật & Tuân thủ: Hỗ trợ MFA, Logging, Auditing (ISO 27001, GDPR...).

- Tích hợp: Quản lý thống nhất trên AWS, Azure, Google Cloud...

4. Nguyên lý Zero Trust

"Không tin tưởng mặc định bất kỳ ai hoặc bất kỳ thiết bị nào."

- Xác thực liên tục: Mọi lúc, mọi nơi, không chỉ khi đăng nhập.

- Phân quyền tối thiểu: Hạn chế di chuyển ngang (lateral movement).

- Assume Breach: Giả định hệ thống luôn có thể bị tấn công.

- Giám sát liên tục: Kết hợp IAM, MFA và theo dõi hành vi bất thường.

Yêu cầu 2: Triển khai & Demo

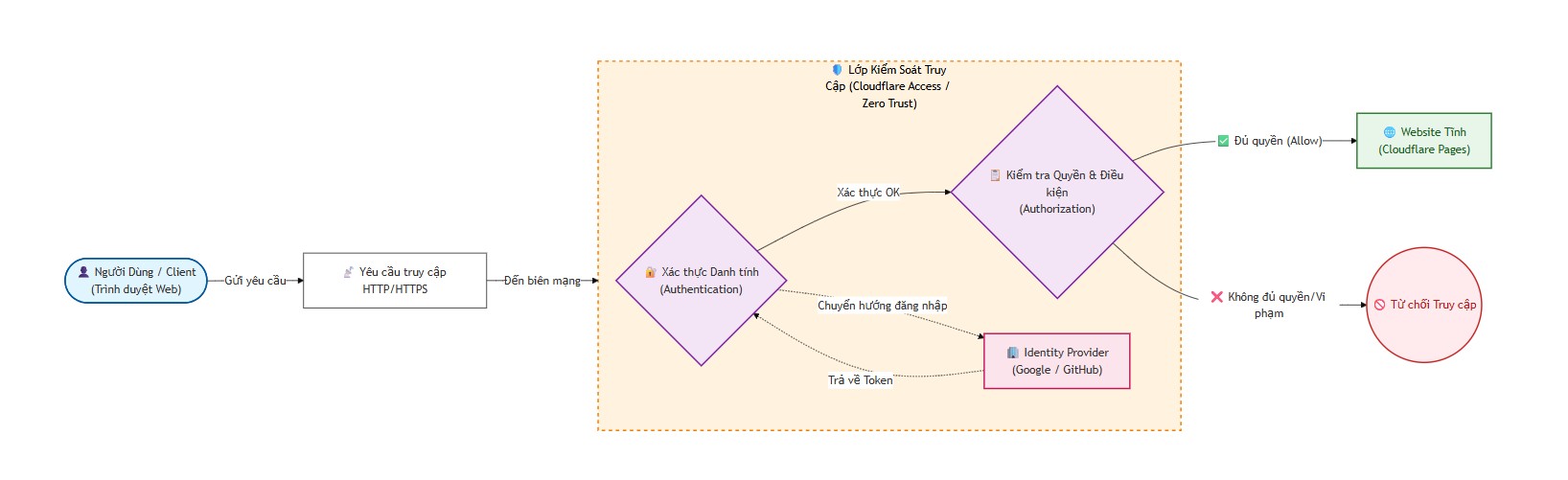

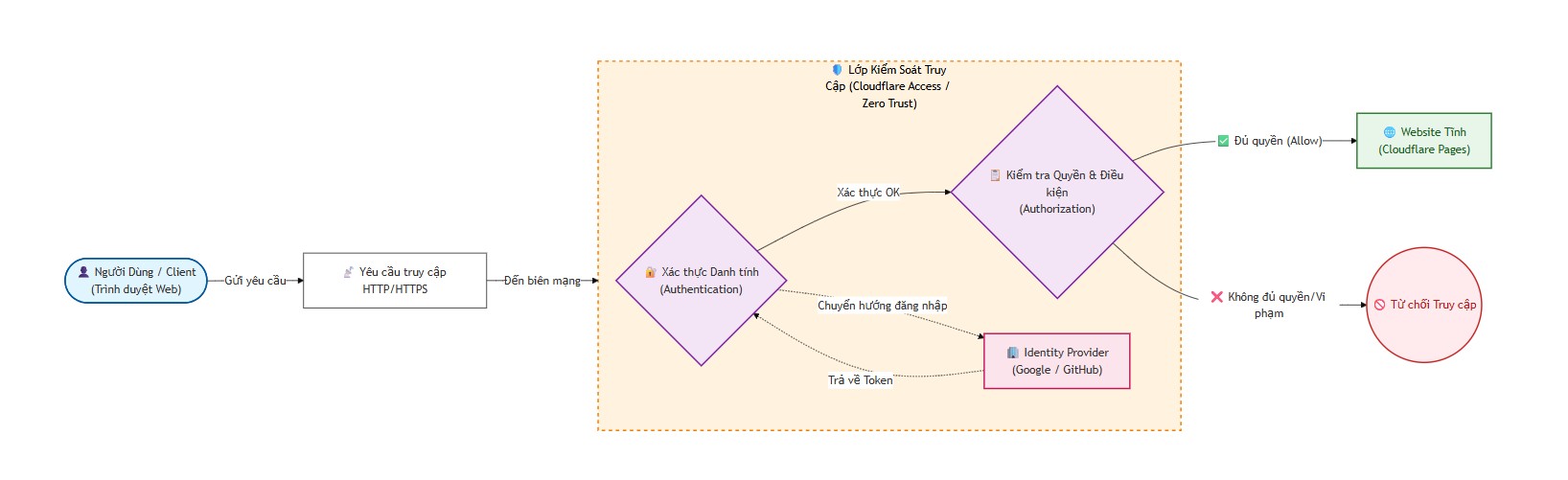

1. Sơ đồ khối của mô hình kiểm soát truy cập

(Hình ảnh sơ đồ khối mô hình Zero Trust - Cloudflare Access)

2. Kiểm thử an toàn và đánh giá loại A

(Hình ảnh kết quả đánh giá SecurityHeaders hoặc SSL Labs đạt loại A)

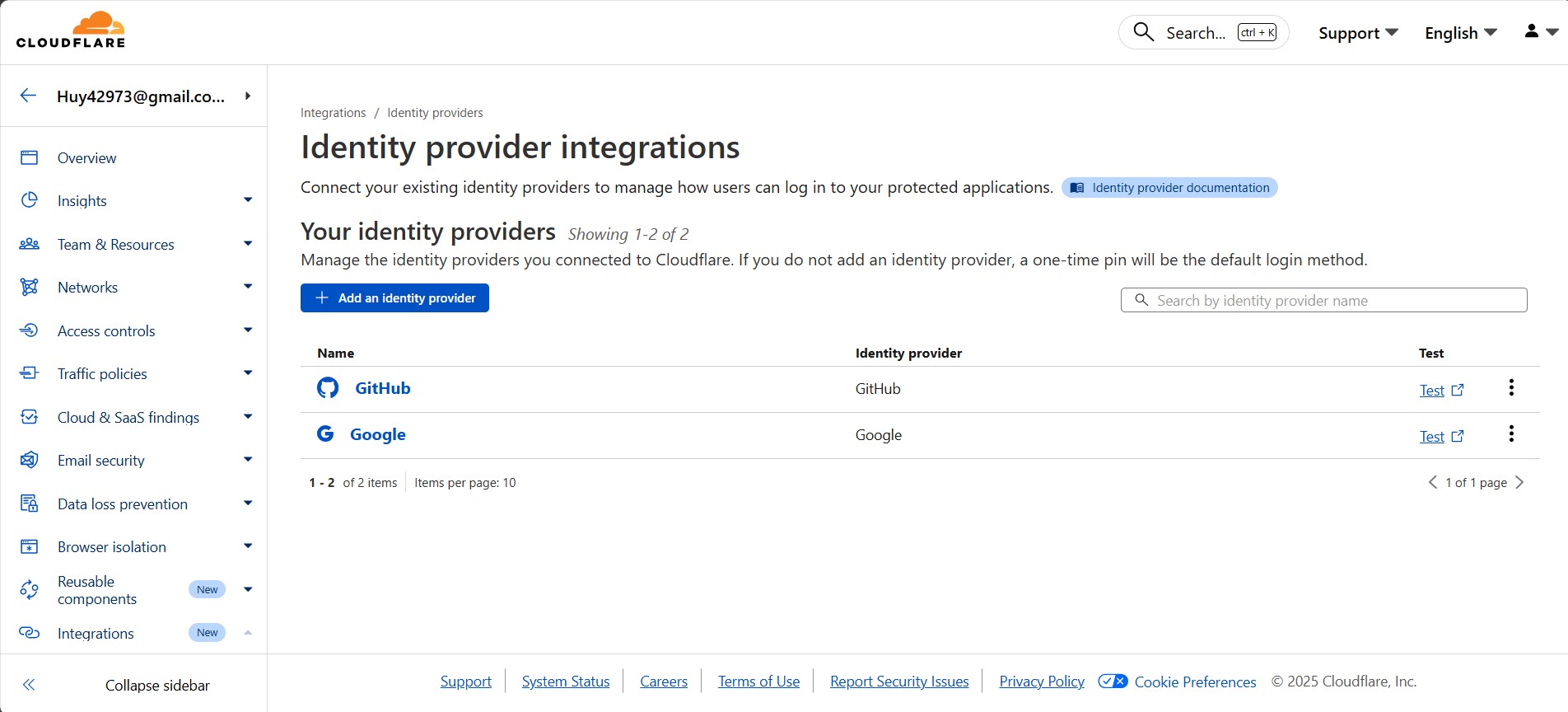

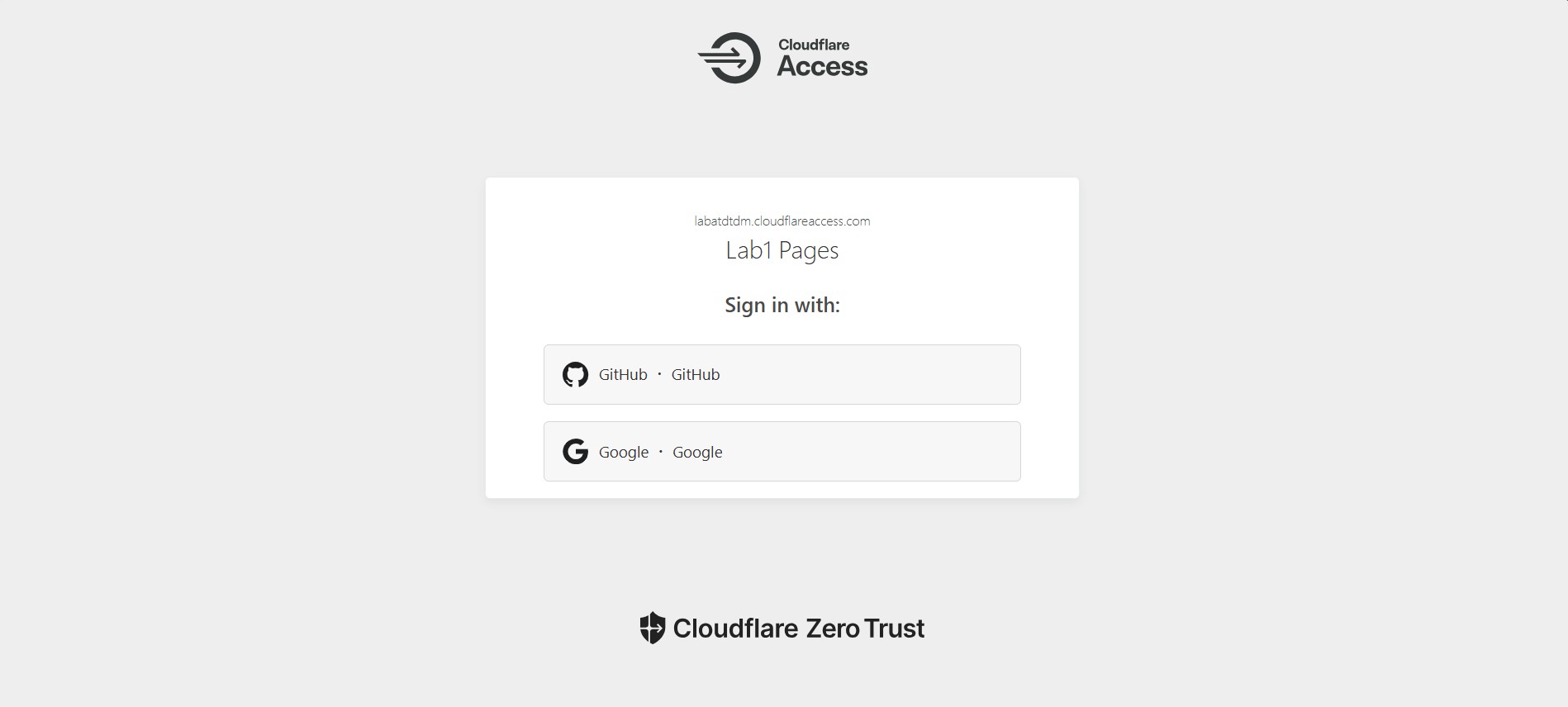

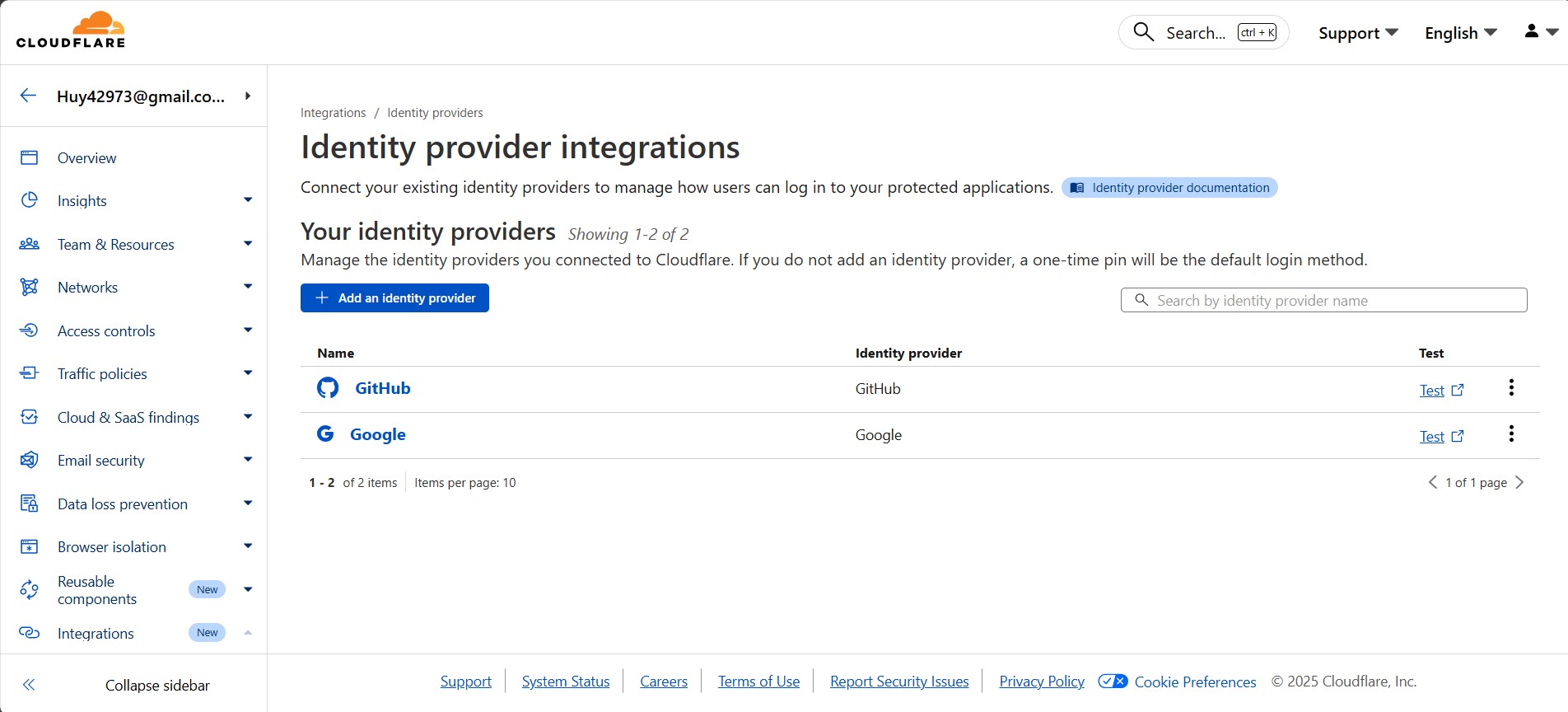

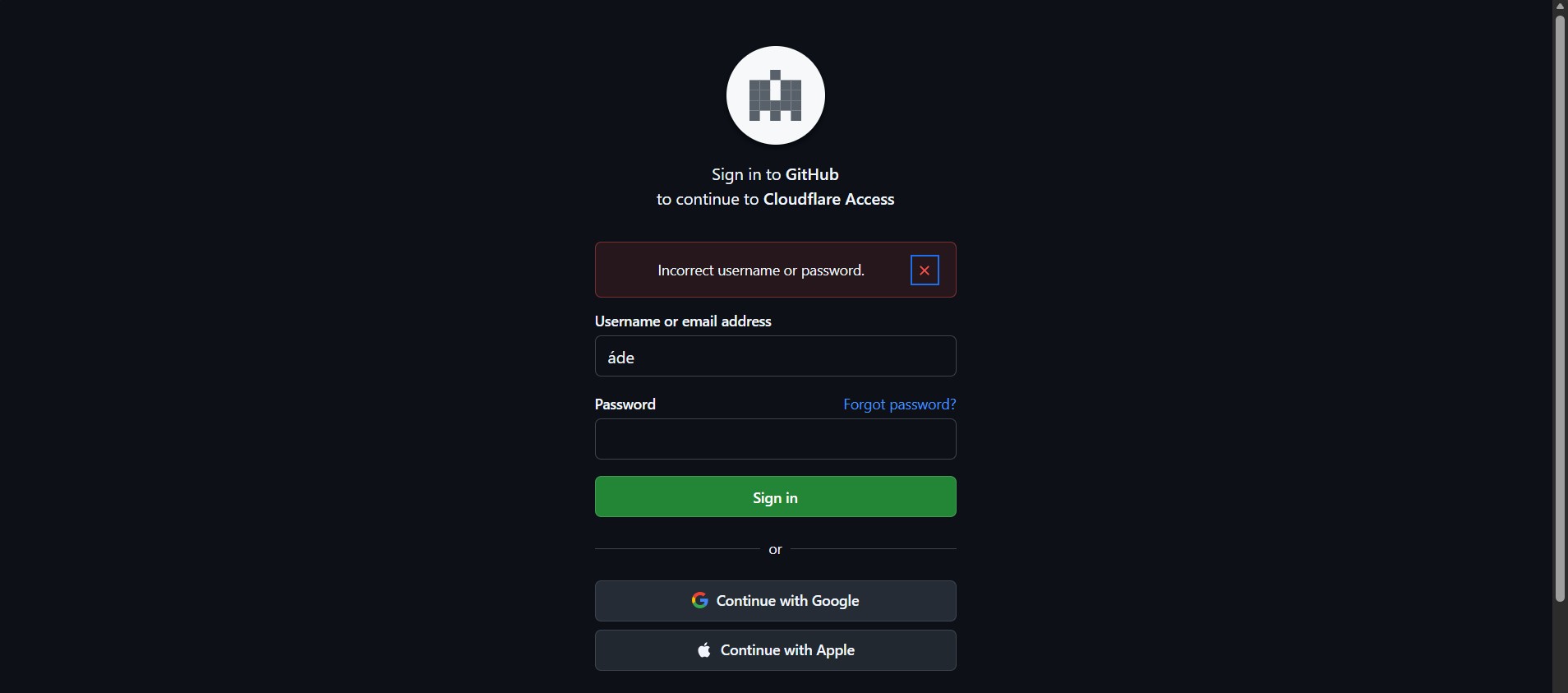

3. Bảo vệ website bằng Cloudflare Access

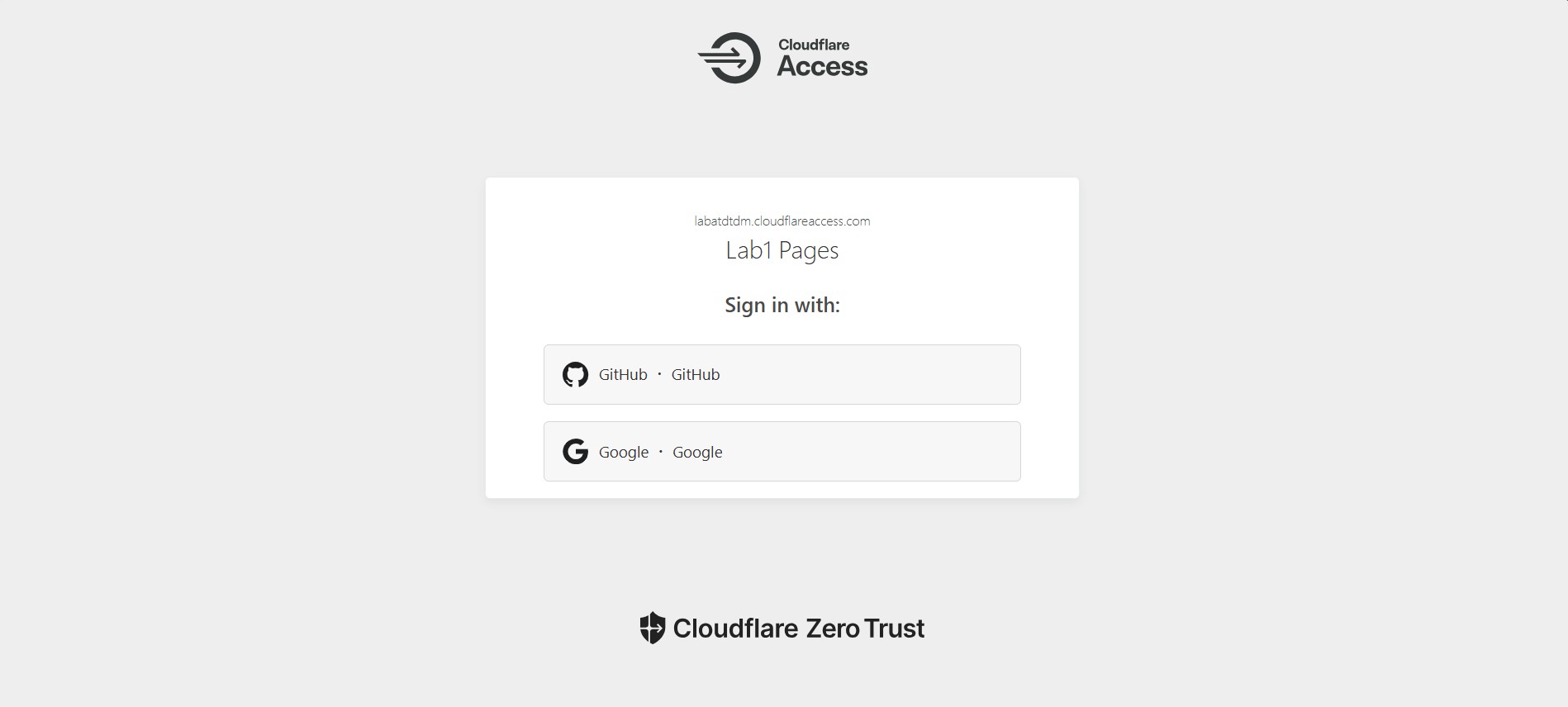

Chỉ cho phép truy cập sau khi đăng nhập (Google/GitHub).

(Hình ảnh màn hình đăng nhập Cloudflare Access)

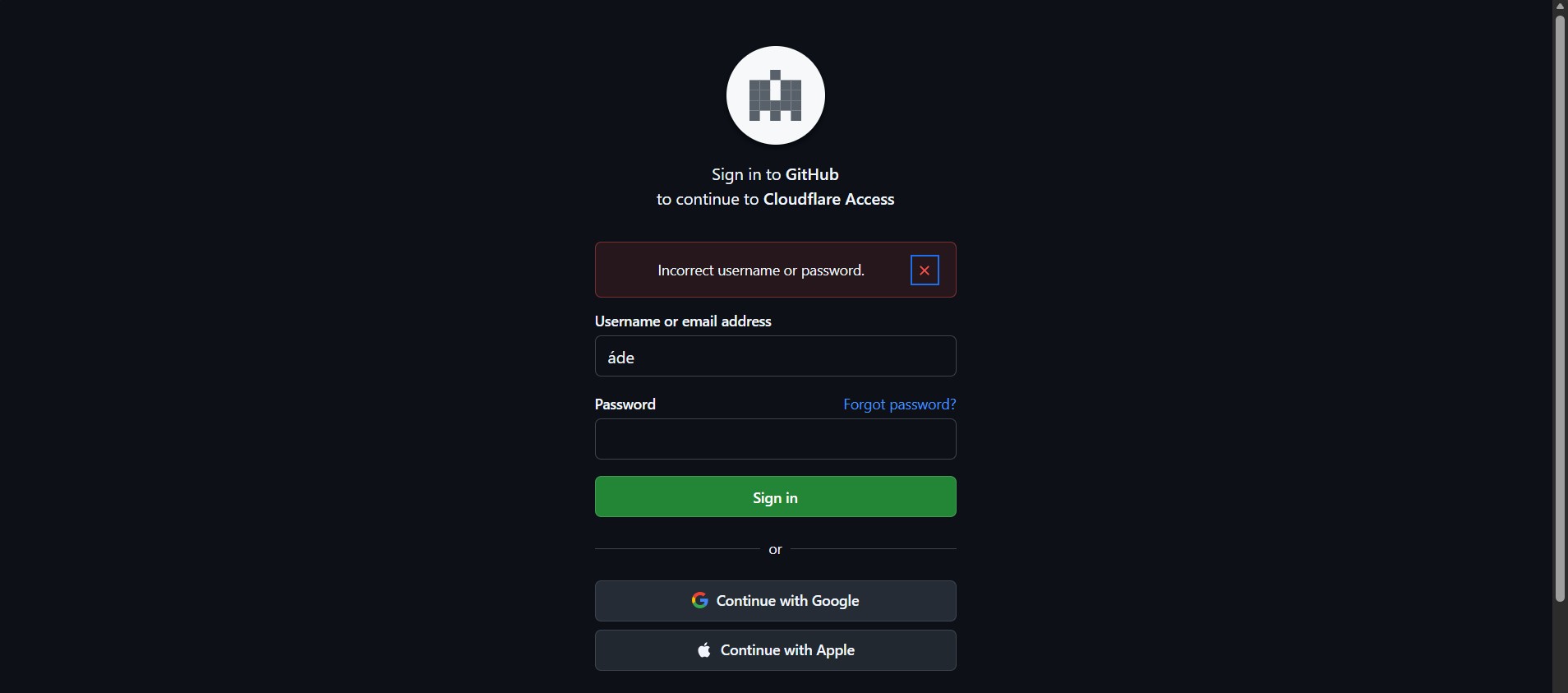

4. Ghi nhận và mô tả hành vi

-

Hành vi khi chưa xác thực:

-

Hành vi khi xác thực sai:

-

Hành vi khi xác thực đúng:

Phân Tích An Toàn Và Rủi Ro Truy Cập Website

Trường hợp 1: Website public hoàn toàn (Không kiểm soát truy cập)

- Rủi ro 1: Truy cập trái phép (Unauthorized Access)

- Không yêu cầu xác thực → Mọi đối tượng (kể cả attacker) truy cập được.

- Nguy hiểm nếu chứa thông tin nội bộ, tài liệu học tập, hoặc dữ liệu cấu hình.

- Hệ quả: Rò rỉ thông tin, lạm dụng tài nguyên, vi phạm nguyên tắc bảo mật.

- Rủi ro 2: Dễ bị khai thác lỗ hổng ứng dụng web

- Mục tiêu của tấn công tự động: SQL Injection, XSS, Directory Traversal.

- Rủi ro 3: Tấn công từ bot và scraping

- Bot thu thập dữ liệu, gửi request tần suất cao (DoS nhẹ).

- Đánh giá tổng quan: Mức độ rủi ro CAO. Không

phù hợp cho hệ thống quan trọng.

Trường hợp 2: Website có kiểm soát truy cập bằng IAM (Truyền thống)

- Rủi ro 1: Lộ thông tin xác thực (Credential Leakage)

- Mật khẩu yếu, dùng lại mật khẩu, bị Phishing → Attacker chiếm quyền hợp pháp.

- Rủi ro 2: Thiếu kiểm soát ngữ cảnh truy cập

- Chỉ kiểm tra username/password. Không check IP, thiết bị, vị trí.

- Đăng nhập từ vị trí bất thường vẫn được chấp nhận.

- Rủi ro 3: Tấn công nội bộ (Insider Threat)

- Người dùng hợp lệ lạm dụng quyền hạn hoặc truy cập ngoài phạm vi.

- Đánh giá tổng quan: Mức độ rủi ro TRUNG

BÌNH. Chưa đủ cho môi trường Cloud phức tạp.

Trường hợp 3: Website có IAM nhưng KHÔNG áp dụng Zero Trust

- Rủi ro 1: Tin cậy sau đăng nhập (Implicit Trust)

- Sau khi xác thực không kiểm tra lại. Phiên truy cập kéo dài.

- Session Hijacking → Attacker truy cập tự do.

- Rủi ro 2: Không kiểm soát thiết bị và môi trường

- Không phân biệt thiết bị cá nhân/công cộng, không phát hiện mã độc.

- Rủi ro 3: Di chuyển ngang (Lateral Movement)

- Attacker mở rộng phạm vi truy cập sau khi vào được 1 điểm. Điểm yếu nghiêm trọng.

- Đánh giá tổng quan: Mức độ rủi ro TRUNG BÌNH –

CAO.

So Sánh Các Mô Hình Bảo Mật

Mô hình 1: Bảo mật mạng truyền thống

- Đặc điểm: Dựa trên tin cậy nội bộ (Trust but Verify). Bảo vệ bằng Firewall, VPN.

- Hạn chế: Không phù hợp Remote Work. Dễ bị tấn công khi đã vượt qua vành đai. Không kiểm soát hành

vi sau đăng nhập.

Mô hình 2: Zero Trust trong môi trường Cloud

- Đặc điểm: Không tin tưởng bất kỳ ai (Never Trust, Always Verify).

- Yêu cầu truy cập: Xác thực danh tính + Kiểm tra quyền + Đánh giá ngữ cảnh (IP, Device, Time).

- Ưu điểm: Giảm thiểu rủi ro Insider Threat, ngăn Lateral Movement, phù hợp Cloud/Hybrid.

Yêu cầu 1: Lý Thuyết Nền Tảng

1. HTTP, HTTPS và TLS

HTTP (HyperText Transfer Protocol) là giao thức truyền tải dữ liệu giữa trình duyệt (Client) và máy

chủ web (Server). HTTP không mã hóa dữ liệu, dữ liệu gửi đi dưới dạng plaintext.

HTTPS (HTTP Secure) là HTTP kết hợp với TLS. Giúp:

- Mã hóa dữ liệu.

- Xác thực máy chủ.

- Đảm bảo tính toàn vẹn.

TLS (Transport Layer Security) là giao thức bảo mật thực hiện: trao đổi khóa, mã hóa dữ liệu, kiểm tra

chứng chỉ số.

2. HTTP Security Headers

Là các header bảo mật do server gửi về trình duyệt để giảm nguy cơ tấn công web.

- Content-Security-Policy (CSP): Chống XSS.

- X-Frame-Options: Chống Clickjacking.

- Strict-Transport-Security (HSTS): Bắt buộc HTTPS.

- X-Content-Type-Options: Ngăn MIME sniffing.

3. OWASP Top 10

Là danh sách 10 lỗ hổng bảo mật web nguy hiểm nhất, được cập nhật bởi tổ chức OWASP.

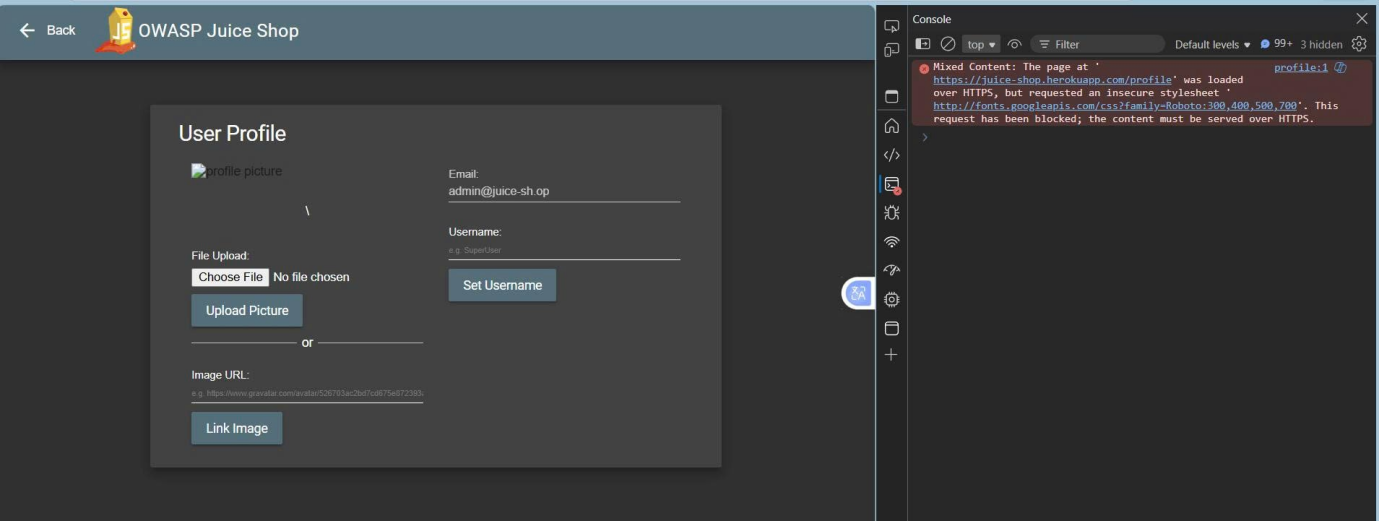

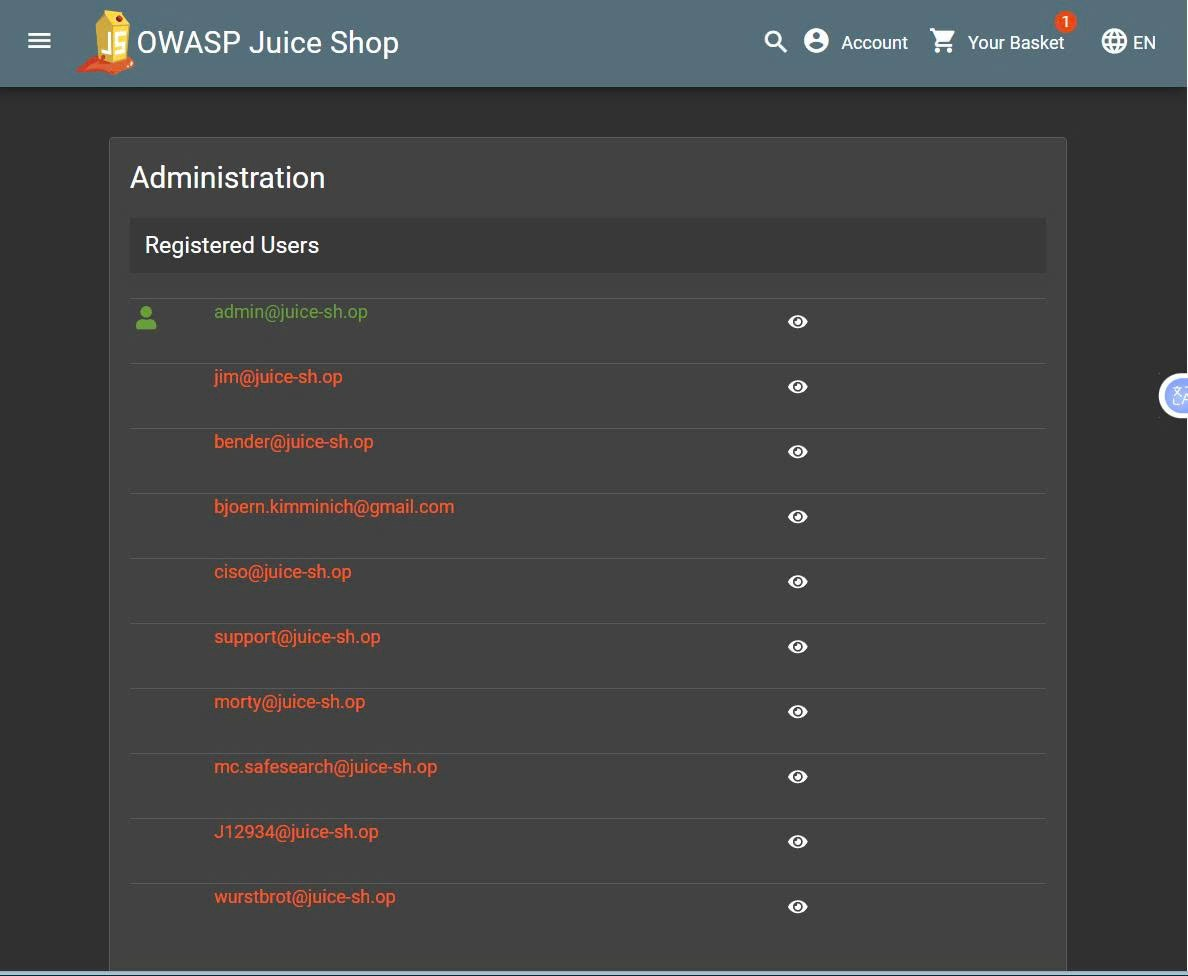

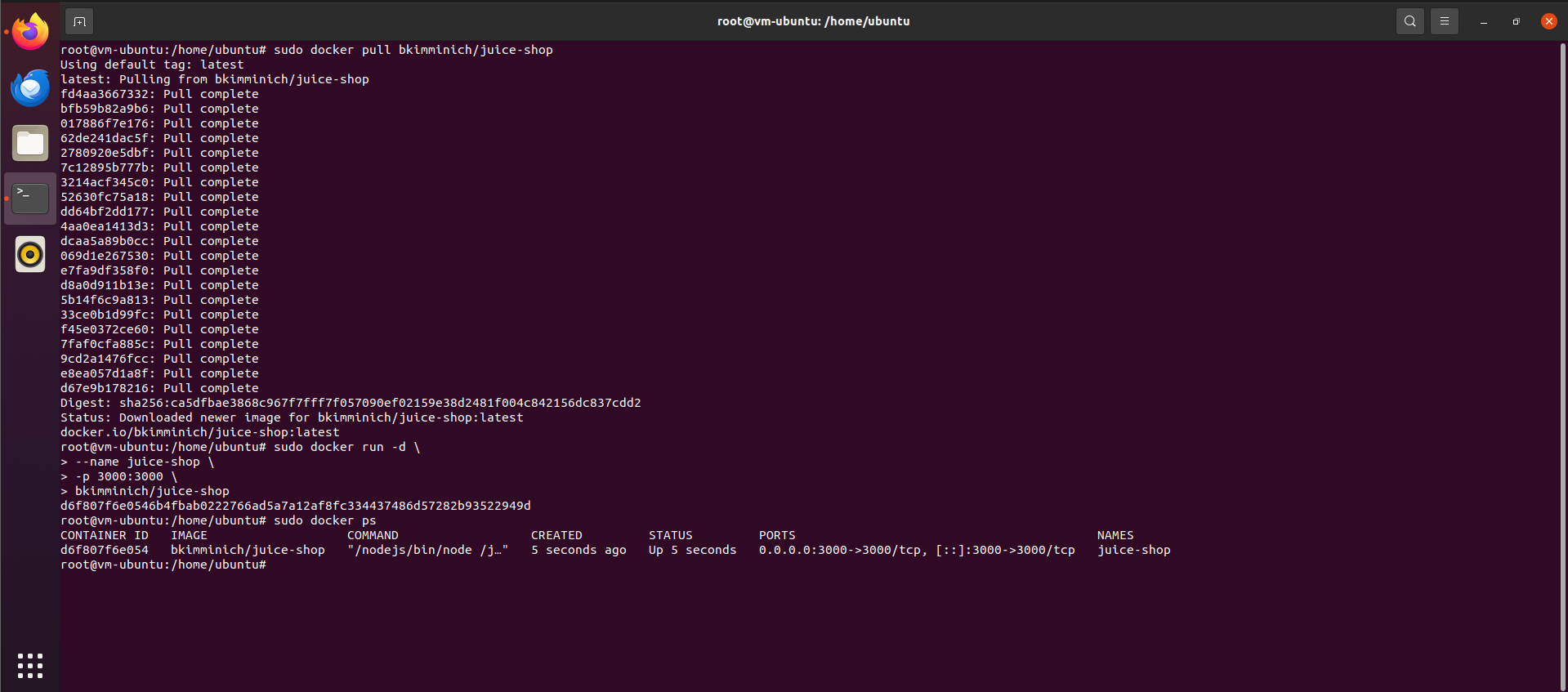

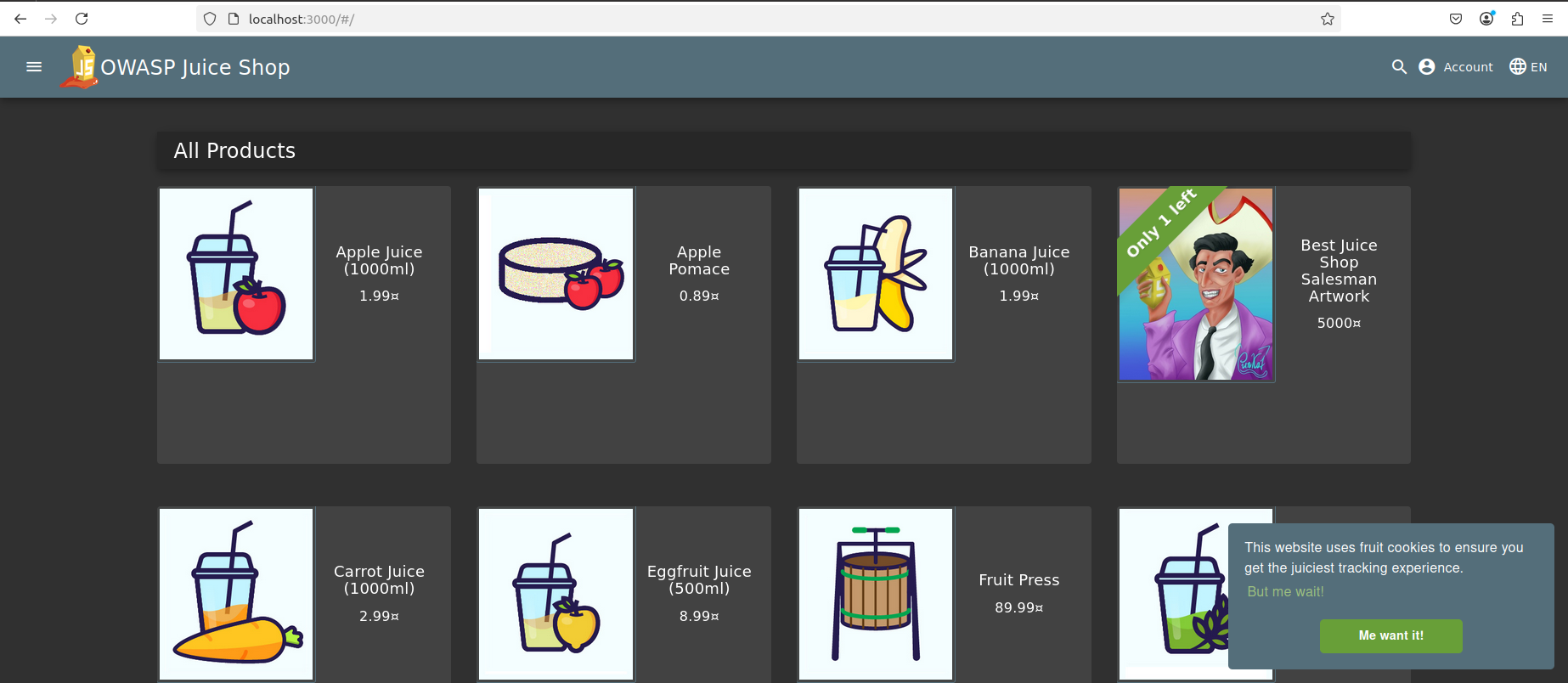

4. OWASP Juice Shop

Là ứng dụng web cố tình chứa nhiều lỗ hổng để học tập và thực hành bảo mật (Login, Search, Admin panel,

API...).

Yêu cầu 2: Phân Tích Lỗ Hổng (OWASP Top 10)

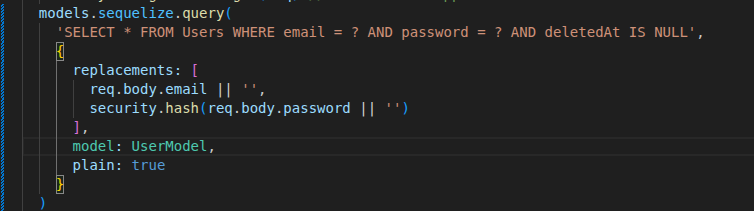

1. SQL Injection (A03: Injection)

Kẻ tấn công chèn mã độc vào câu lệnh truy vấn database.

Payload: ' OR 1=1 --

Rủi ro trên Cloud: Lộ database, ảnh hưởng dữ liệu nhiều tenant.

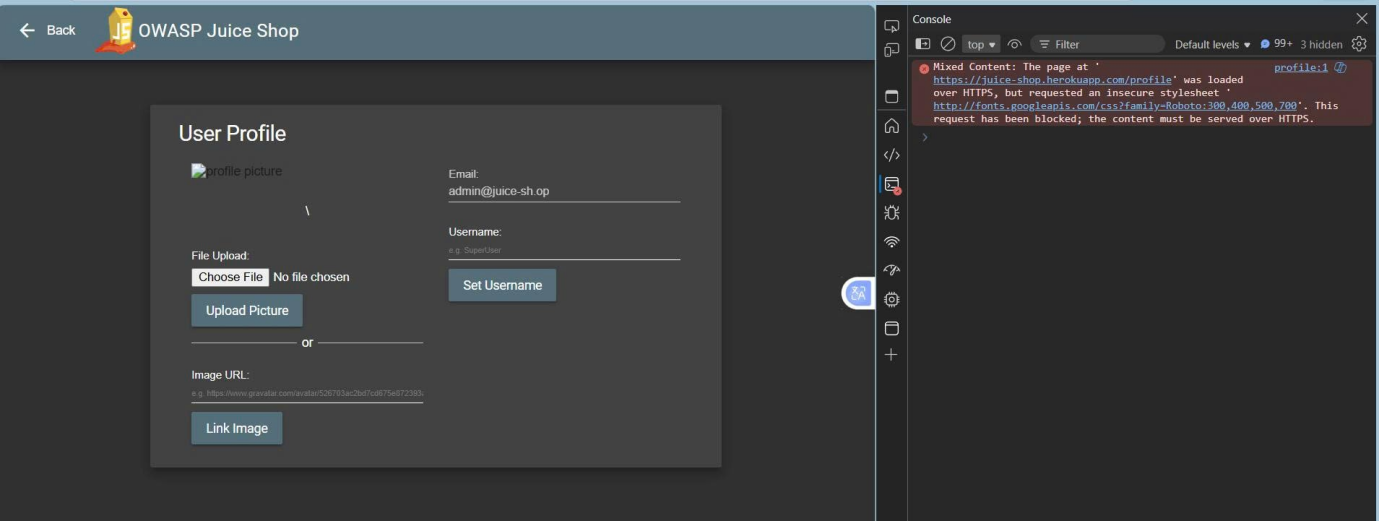

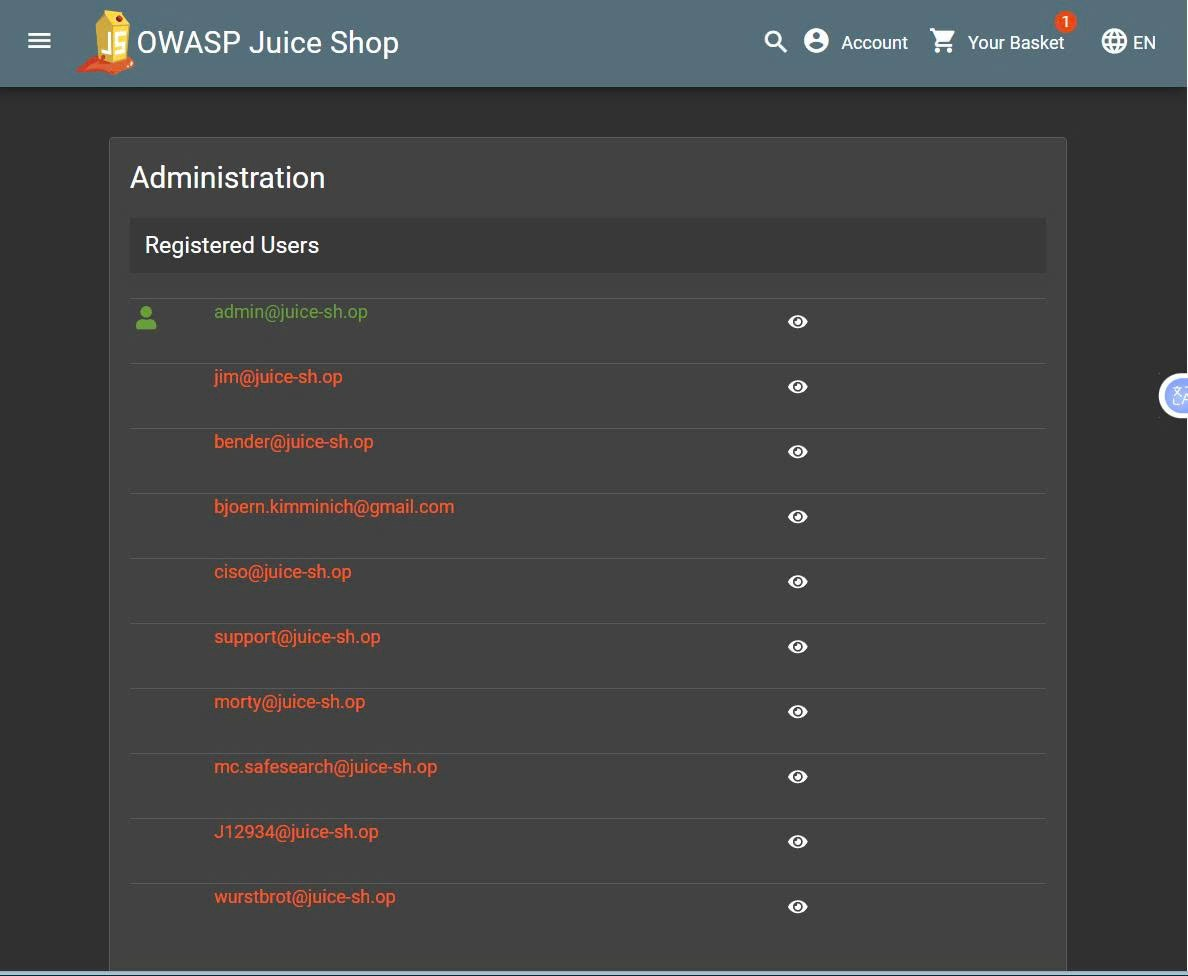

2. Broken Access Control (A01)

Người dùng truy cập trái phép vào tài nguyên không được cấp quyền (VD: trang Admin).

Rủi ro trên Cloud: Mất kiểm soát toàn bộ hệ thống, lộ tài nguyên cloud.

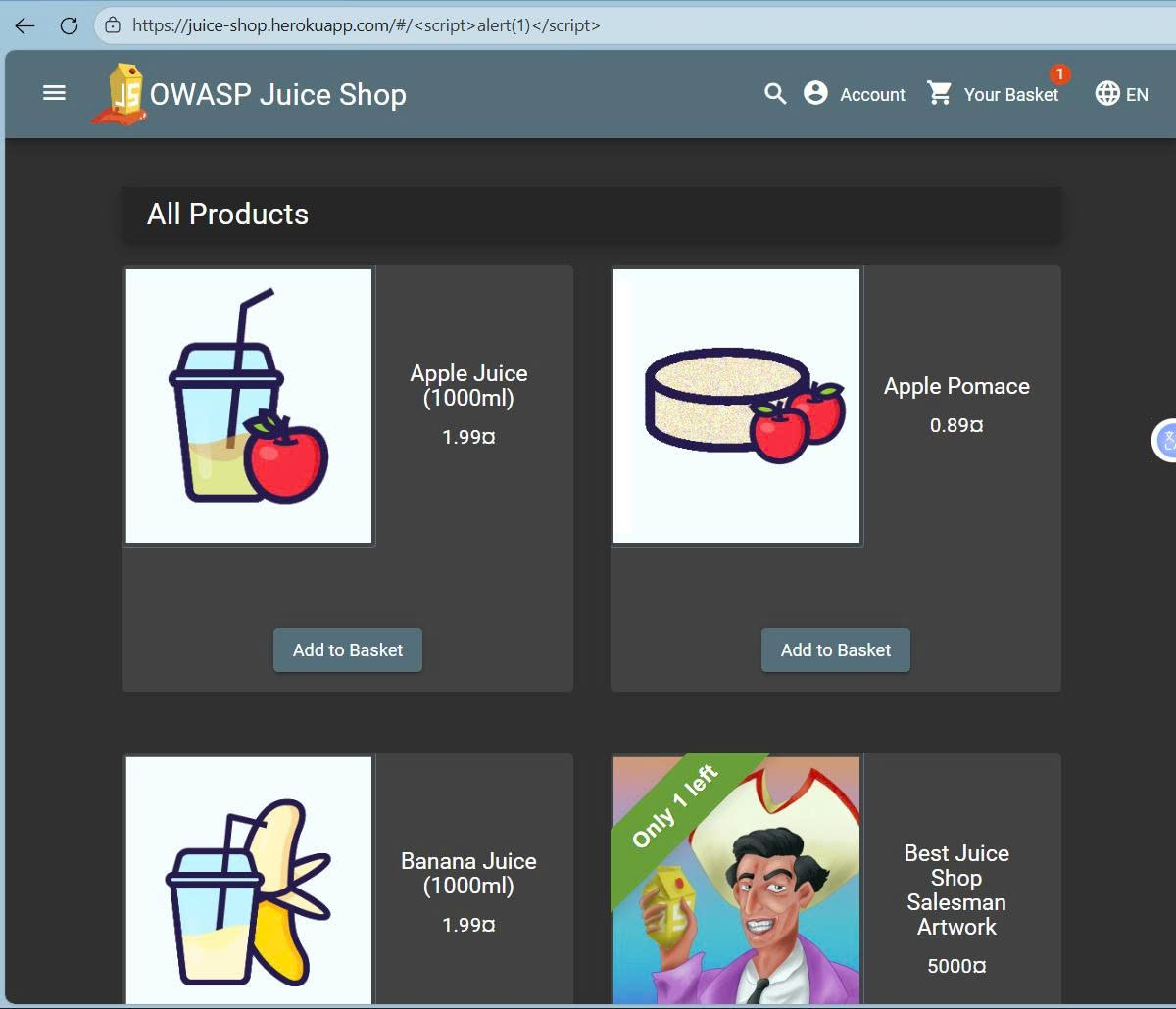

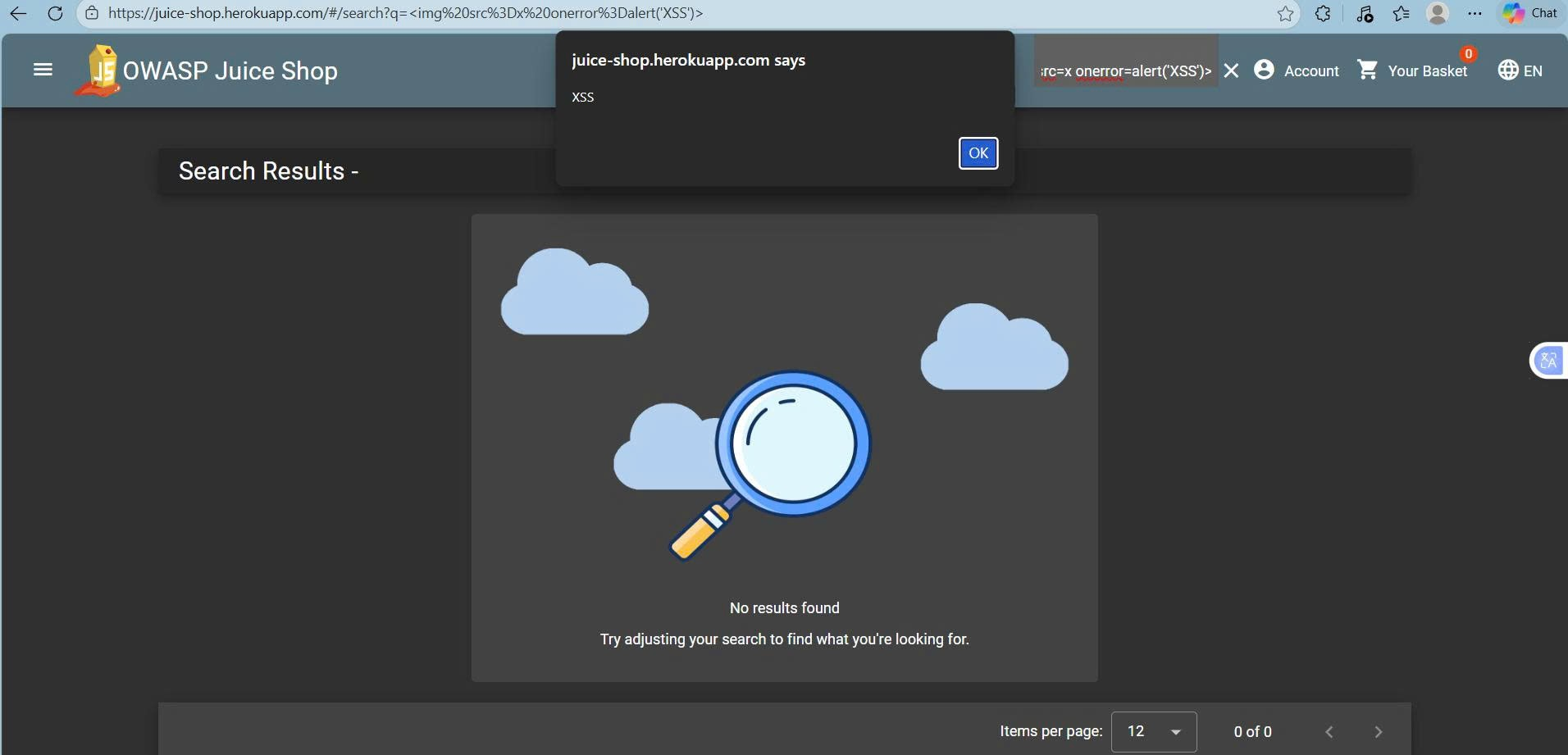

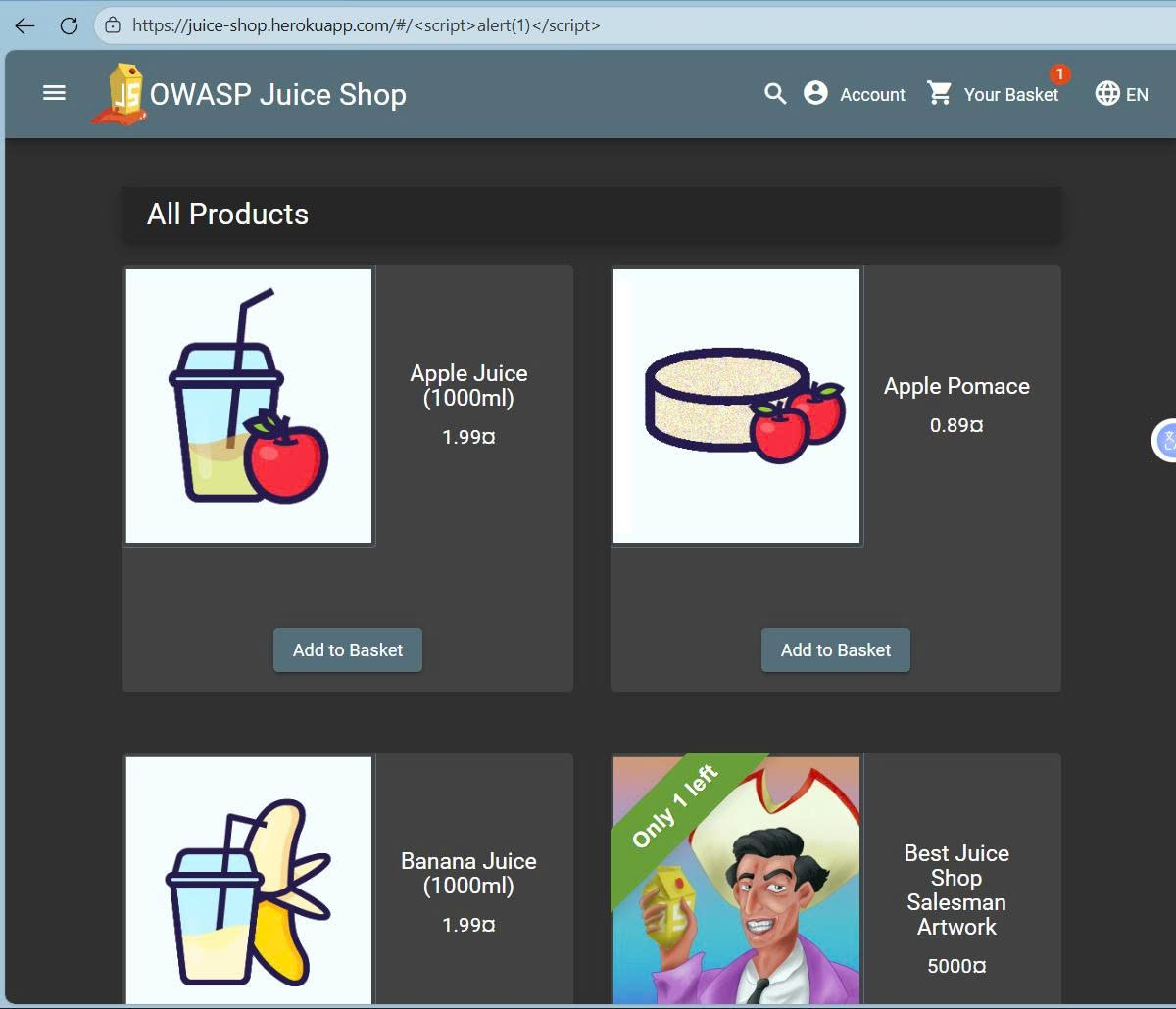

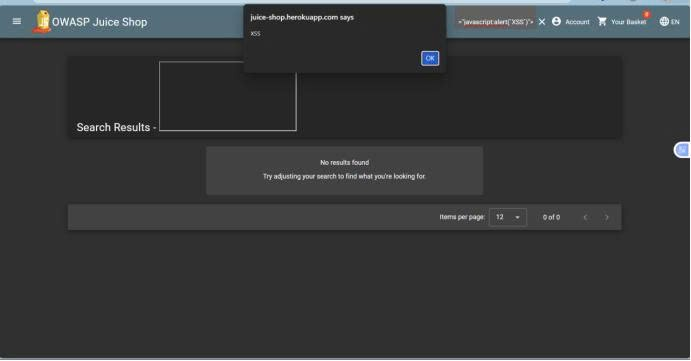

3. XSS - Reflected (A03: Injection)

Chèn mã script độc hại vào input, script này được thực thi trên trình duyệt nạn nhân.

Payload: <script>alert(1)</script>

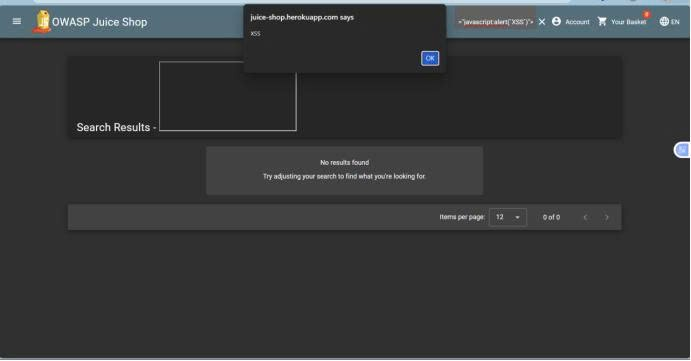

4. DOM XSS (A03: Injection)

Payload: <iframe src="javascript:alert('XSS')">

5. Bonus Payload XSS

Payload: <img src=x onerror=alert('XSS')>

Rủi ro trên Cloud: Đánh cắp session/cookie, phát tán mã độc diện rộng.

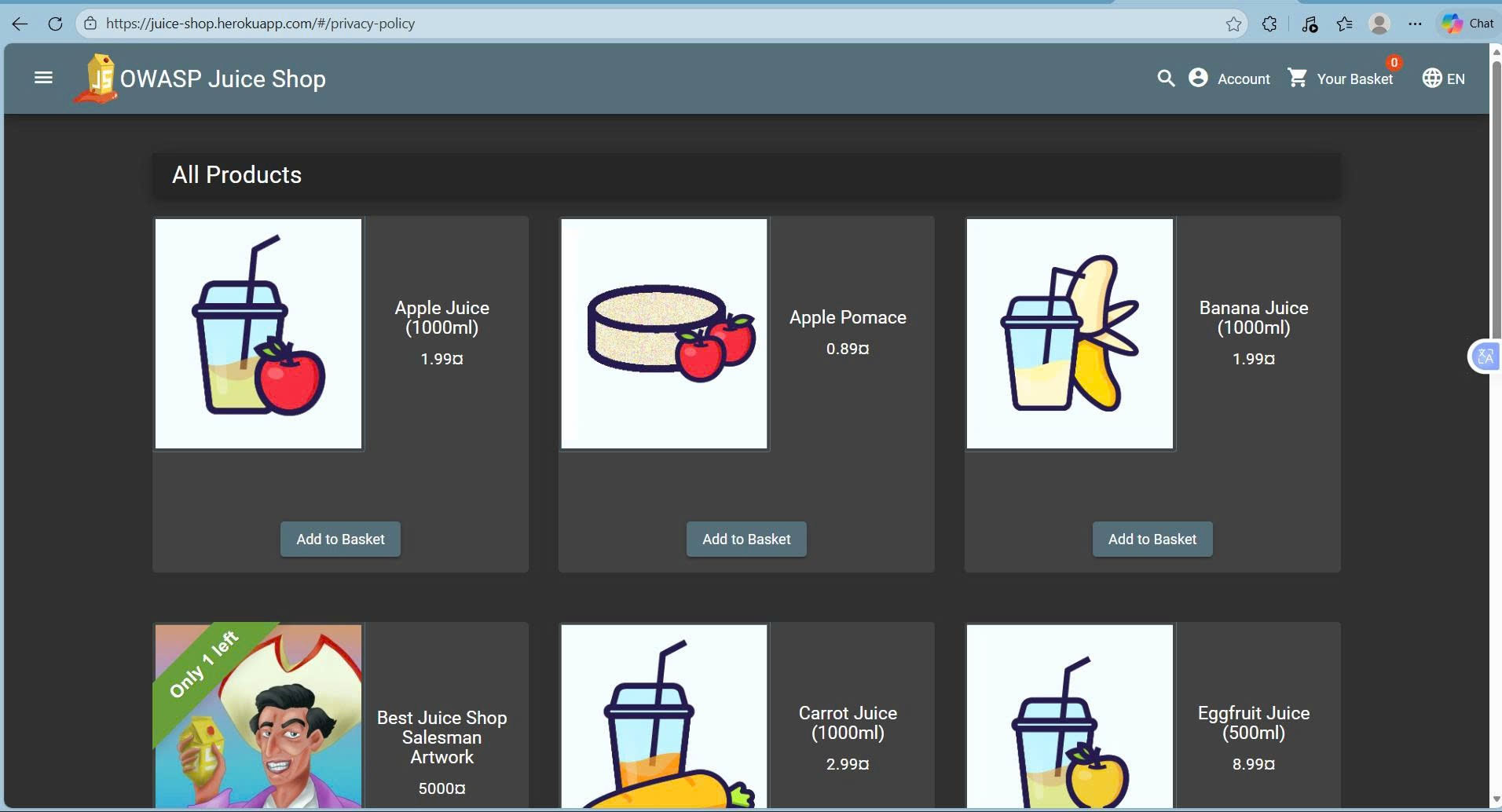

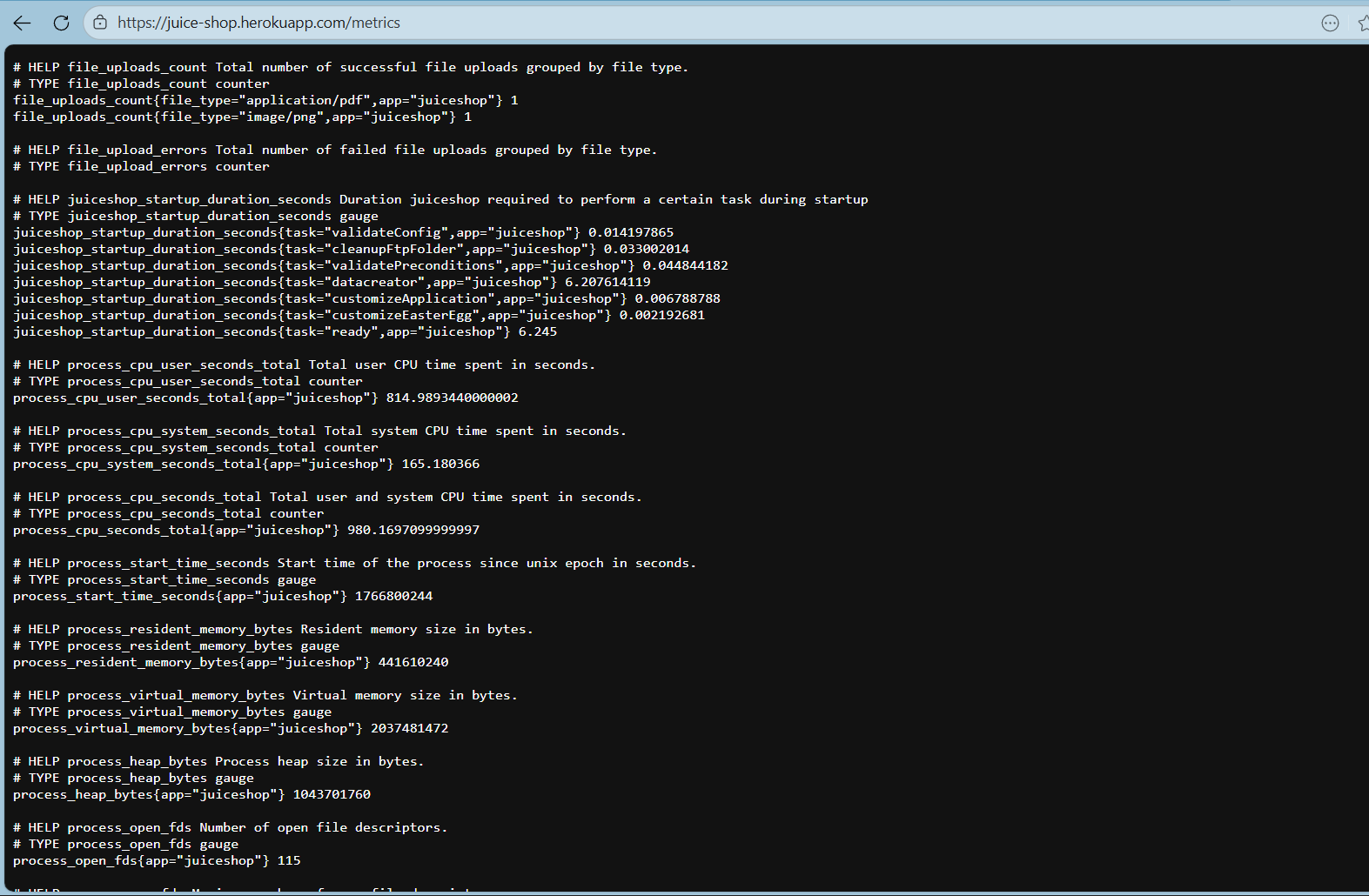

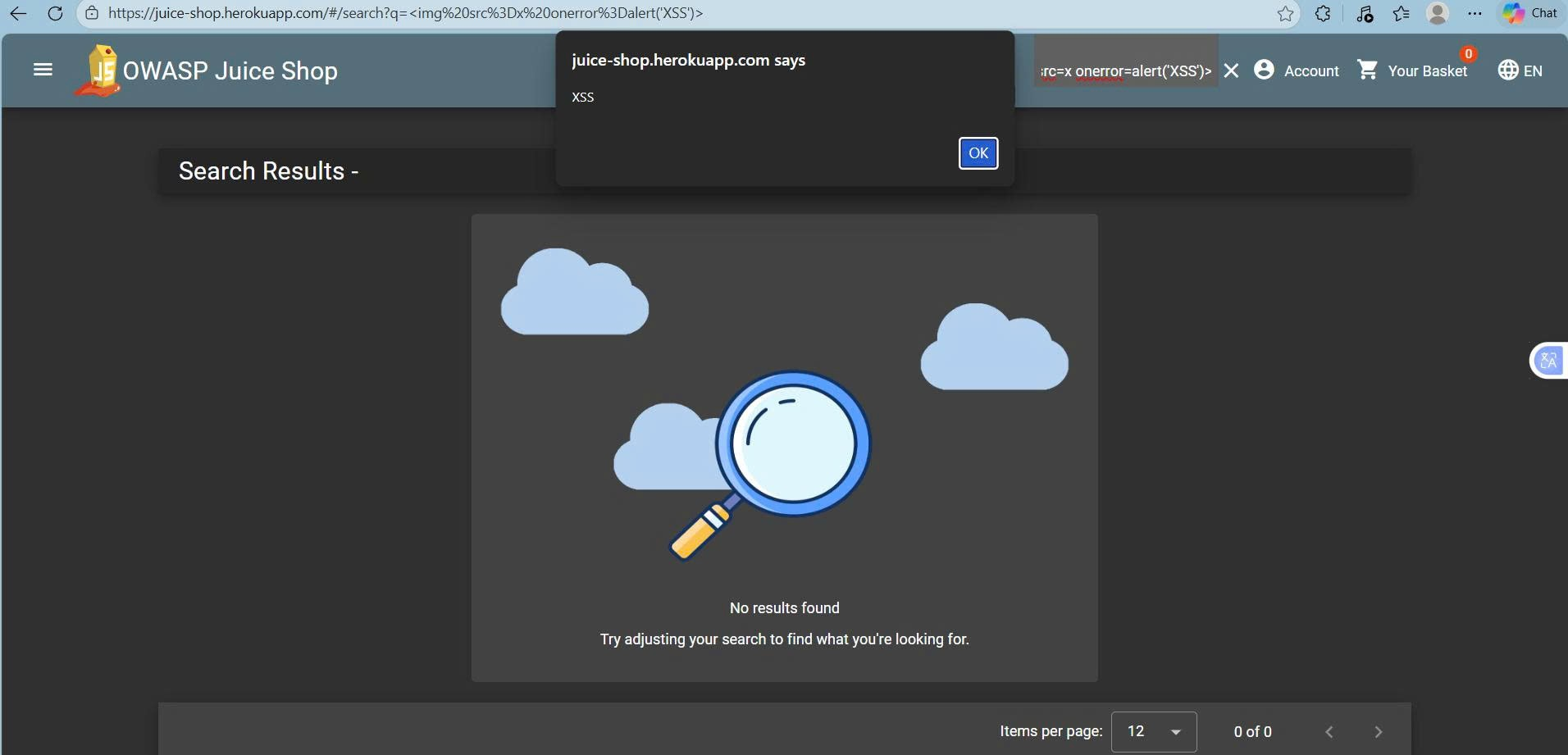

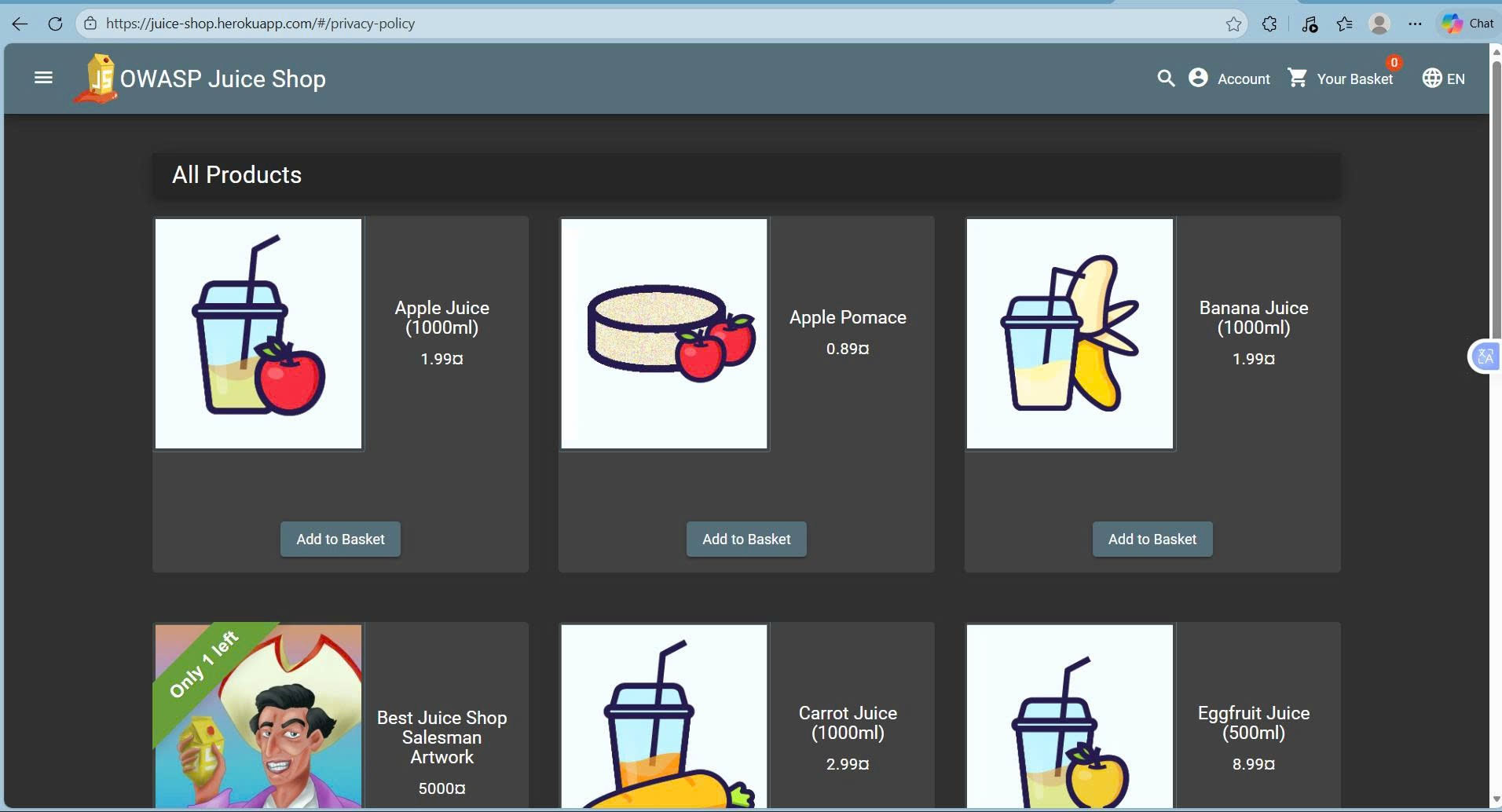

6. Security Misconfiguration (A05)

Lộ thông tin nhạy cảm do cấu hình sai.

Lộ trang Privacy Policy (không cần tương tác server):

Lộ trang Metrics (thông số hệ thống):

Rủi ro trên Cloud: Lộ thông tin vận hành, giúp hacker dò đoán kiến trúc backend.

Yêu cầu 4: Đánh giá Rủi ro & Cloud Security

1. Lỗ hổng nguy hiểm nhất: Broken Access Control (A01)

Trên Cloud, tài nguyên thường được chia sẻ. Nếu mất kiểm soát truy cập, một lỗi có thể ảnh hưởng đến nhiều

user/tenant, lộ storage, database, API keys.

2. Các lớp bảo vệ trên Cloud (Defense in Depth)

- Network Security: Firewall, Security Groups, DDoS Protection (AWS Shield). → Giảm thiểu quét

cổng, DDoS.

- WAF (Web Application Firewall): Lọc request độc hại, chặn SQLi, XSS.

- IAM (Identity & Access Management): Quản lý quyền hạn chặt chẽ (Least Privilege), MFA. →

Chống leo thang đặc quyền.

- Data Security: Mã hóa dữ liệu (At-rest, In-transit), quản lý khóa (KMS). → Giảm rủi ro rò rỉ

dữ liệu.

- Monitoring & Logging: SIEM, CloudWatch, Audit Logs. → Phát hiện sớm hành vi bất thường.

3. Kết luận

Cloud giúp giảm đáng kể rủi ro hạ tầng và cung cấp các công cụ mạnh mẽ (WAF, IAM...) nhưng KHÔNG làm

thay cho lập trình viên về bảo mật ứng dụng (Logic, Code). Cần kết hợp Secure Coding + DevSecOps + Cloud

Security Layers.

Lab 4: Monitoring & Logging

Yêu cầu 1: Khái niệm & Vai trò

1. Monitoring (Giám sát)

Khái niệm: Là quá trình giám sát liên tục trạng thái hoạt động, hiệu suất và hành vi của hệ thống theo

thời gian thực.

Mục đích: Phát hiện sự cố ngay lập tức (Real-time), đảm bảo tính sẵn sàng (Availability) và hiệu suất

(Performance).

2. Logging (Ghi nhật ký)

Khái niệm: Là quá trình ghi lại các sự kiện, thông báo lỗi, hành vi người dùng vào các tệp tin nhật ký

(logs).

Mục đích: Điều tra sự cố (Forensics), phân tích nguyên nhân gốc rễ (Root Cause Analysis), và tuân thủ

quy định (Compliance).

3. Security Visibility

Là khả năng "nhìn thấy" toàn bộ các hoạt động diễn ra trong môi trường Cloud. Bao gồm việc thu thập, tổng hợp

và phân tích dữ liệu từ cả Monitoring và Logging để phát hiện các mối đe dọa tiềm ẩn.

Yêu cầu 2: Các đối tượng cần giám sát & Phân tích rủi ro

| Đối tượng |

Tại sao cần giám sát? |

Rủi ro nếu bỏ qua |

| Người dùng truy cập |

Biết ai đang vào hệ thống, từ đâu (IP/Location). |

Không phát hiện được truy cập trái phép, botnet. |

| Phiên đăng nhập (Session) |

Quản lý session active, phát hiện hijack. |

Bị chiếm quyền điều khiển phiên (Session Hijacking). |

| Hoạt động Đăng nhập |

Phát hiện brute-force, sai mật khẩu nhiều lần. |

Tài khoản bị đoán mật khẩu và xâm nhập. |

| Request bất thường |

Phát hiện SQLi, XSS, payload độc hại. |

Web bị khai thác lỗ hổng, mất dữ liệu. |

| Lỗi hệ thống (Errors) |

Biết server có đang crash, timeout hay không. |

Gián đoạn dịch vụ kéo dài, mất khách hàng. |

Phân biệt Monitoring và Logging (Ví dụ)

- Phát hiện Brute-force:

- Monitoring báo động: "Tỷ lệ login fail tăng vọt 500%".

- Logging cho biết: "IP 1.2.3.4 thử user 'admin' với mật khẩu '123456' lúc 10:00:01".

- Lỗi Server 500:

- Monitoring báo động: "API /payment trả về lỗi 500".

- Logging cho biết: "NullReferenceException tại dòng 42 file PaymentService.cs".

Yêu cầu 3: Phân tích tình huống (Case Study)

Tình huống: Trong 10 phút, hệ thống ghi nhận: Request tăng cao bất thường + Nhiều lần đăng nhập thất

bại liên tiếp + Truy cập từ IP/Location lạ.

1. Nhận định sự cố

Đây là dấu hiệu của một cuộc tấn công hệ thống, có thể là:

- Brute-force / Credential Stuffing: Cố gắng đoán mật khẩu quy mô lớn.

- DDoS (Distributed Denial of Service): Làm tràn ngập request.

- Reconnaissance: Kẻ tấn công đang dò quét lỗ hổng.

2. Vai trò của Monitoring & Logging trong xử lý

- Monitoring (Phát hiện):

- Biểu đồ traffic dựng đứng.

- CPU/RAM server tăng cao đột ngột.

- Số lượng error response (401, 403, 503) vượt ngưỡng cảnh báo.

- Logging (Điều tra & Ngăn chặn):

- Xác định chính xác dải IP tấn công để Block.

- Xác định danh sách User đang bị nhắm mục tiêu để yêu cầu reset password.

- Lưu bằng chứng (Timestamp, User-Agent, Payload) để báo cáo sự cố.

Lab 5: Incident Response (Ứng phó sự cố)

Yêu cầu 1: Khái niệm & Vai trò Incident Response (IR)

1. Khái niệm

Incident Response (IR) là tập hợp các quy trình, công cụ và nhân sự nhằm phát hiện, phân tích,

ngăn chặn và khắc phục các sự cố an toàn thông tin.

Mục tiêu: Giảm thiểu thiệt hại, phục hồi dịch vụ nhanh nhất và ngăn chặn sự cố tái diễn.

2. Vai trò trong môi trường Cloud

Trên Cloud, tài nguyên chia sẻ (multi-tenant) và quy mô lớn khiến rủi ro lan rộng nhanh chóng.

- Phát hiện nhanh hành vi bất thường (IAM, API, VM).

- Phản ứng kịp thời: Khóa tài khoản, cô lập VM, rollback cấu hình.

- Đảm bảo tính sẵn sàng và toàn vẹn dữ liệu.

3. Chu trình Incident Response (NIST)

- Preparation: Xây dựng chính sách, đào tạo CSIRT, chuẩn bị công cụ log/monitor.

- Detection & Analysis: Phát hiện qua log/alert, phân tích mức độ và phạm vi ảnh hưởng.

- Containment, Eradication & Recovery: Cô lập hệ thống, loại bỏ mã độc/lỗ hổng, khôi phục dịch

vụ.

- Post-Incident Activity: Rút kinh nghiệm, cải thiện quy trình và hệ thống bảo mật.

Yêu cầu 2: Dấu hiệu nhận biết & Phân loại sự cố

1. Dấu hiệu phổ biến

- Đăng nhập thất bại liên tục, truy cập từ IP lạ.

- Lưu lượng mạng tăng đột biến (Traffic spike).

- Thay đổi cấu hình Cloud không rõ nguyên nhân.

- Hệ thống chậm, treo hoặc Service crash.

2. Phân loại sự cố thường gặp

| Loại sự cố |

Mô tả |

Dấu hiệu nhận biết (Logs) |

| Account Compromise |

Lộ mật khẩu, Token, Key; Lạm dụng quyền IAM. |

Đăng nhập lạ, tạo/xóa tài nguyên bất thường. |

| Brute-force Attack |

Thử mật khẩu liên tục vào SSH, RDP, Web. |

Log ghi nhận hàng loạt Login Failed từ 1 IP. |

| Khai thác lỗ hổng |

SQL Injection, XSS, RCE. |

Log Web Server có ký tự lạ, file lạ xuất hiện. |

Kết luận

Incident Response là yếu tố sống còn trong bảo mật Cloud. Monitoring & Logging là nền tảng

dữ liệu để IR hoạt động hiệu quả. Mục tiêu cuối cùng không chỉ là xử lý sự cố mà là "Không để sự cố

lặp lại".